Science et nature

Le NIST dévoile des normes révolutionnaires pour la cryptographie post-quantique !

La cryptographie post-quantique : un enjeu crucial pour l’avenir d’Internet

À l’ère numérique, la sécurité de nos données est primordiale. Actuellement, la majorité des informations en ligne, des transactions bancaires aux dossiers médicaux, repose sur le système de cryptographie RSA. Cependant, l’émergence des ordinateurs quantiques menace cette sécurité. NIST a récemment standardisé trois nouveaux algorithmes de cryptographie post-quantique, incitant les administrateurs à agir rapidement. « Nous devons remplacer les protocoles dans chaque appareil », déclare Lily Chen. La transition vers ces nouvelles normes est essentielle pour protéger nos données sensibles contre les menaces futures.

Les NIST dévoile ses trois nouvelles normes de cryptographie post-quantique ! »>Normes de Cryptographie Post-Quantique Annoncées par le NIST

Actuellement, la majorité des données circulant sur Internet, qu’il s’agisse de transactions bancaires, de dossiers médicaux ou de communications sécurisées, repose sur un système de cryptage connu sous le nom de RSA, du nom de ses inventeurs Rivest, Shamir et Adleman. Ce système s’appuie sur un principe fondamental : il est presque impossible de déterminer les facteurs premiers d’un grand nombre dans un délai raisonnable, même avec les superordinateurs les plus puissants. Cependant, l’émergence de grands ordinateurs quantiques pourrait rendre cette tâche triviale, menaçant ainsi la sécurité de l’ensemble d’Internet.

Heureusement, les ordinateurs quantiques ne surpassent les ordinateurs classiques que pour un nombre limité de problèmes, et de nombreux schémas de cryptage demeurent inaltérés par cette technologie. Récemment, l’Institut National des Normes et de la Technologie des États-Unis (NIST) a annoncé la standardisation de trois nouveaux schémas de cryptographie post-quantique. Avec ces normes, le NIST exhorte les administrateurs de systèmes informatiques à commencer la transition vers une sécurité post-quantique dès que possible.

« Notre défi consiste maintenant à remplacer le protocole dans chaque appareil, ce qui n’est pas une tâche facile. » —Lily Chen, NIST

Pourquoi la Cryptographie Post-Quantique est-elle Urgente ?

La plupart des spécialistes estiment que des ordinateurs quantiques à grande échelle ne seront pas opérationnels avant au moins une décennie. Pourquoi le NIST s’inquiète-t-il alors dès maintenant ? Deux raisons principales expliquent cette préoccupation.

Premièrement, de nombreux appareils utilisant la sécurité RSA, tels que les véhicules et certains dispositifs IoT, devraient rester en service pendant au moins dix ans. Il est donc crucial qu’ils soient dotés d’une cryptographie résistante aux menaces quantiques avant leur déploiement.

« Pour nous, il n’est pas envisageable d’attendre et de voir ce qui se passe. Nous voulons être prêts et mettre en œuvre des solutions dès que possible. » —Richard Marty, LGT Financial Services

Deuxièmement, un individu malveillant pourrait potentiellement télécharger et stocker des données cryptées aujourd’hui, puis les déchiffrer une fois qu’un ordinateur quantique suffisamment puissant sera disponible. Ce concept, connu sous le nom de « récolter maintenant, déchiffrer plus tard », représente une menace pour les données sensibles, même si celles-ci ne peuvent être compromises qu’à l’avenir.

Les experts en sécurité de divers secteurs commencent à prendre au sérieux la menace des ordinateurs quantiques, selon Joost Renes, architecte principal de la sécurité et cryptographe chez NXP Semiconductors. « En 2017 et 2018, les gens demandaient : ‘Qu’est-ce qu’un ordinateur quantique ?’ Maintenant, ils se demandent : ‘Quand les normes de cryptographie post-quantique seront-elles publiées et laquelle devrions-nous adopter ?’ »

La Compétition du NIST pour le Meilleur Algorithme Résistant aux Menaces Quantiques

En 2016, le NIST a lancé une compétition publique pour identifier le meilleur algorithme de cryptographie post-quantique. Au total, 82 propositions ont été soumises par des équipes de 25 pays différents. Depuis, le NIST a procédé à quatre tours d’élimination, réduisant finalement le nombre d’algorithmes à quatre en 2022.

Ce processus a été un effort collectif, le NIST ayant sollicité les contributions de la communauté de recherche en cryptographie, de l’industrie et des parties prenantes gouvernementales. « L’industrie a fourni des retours très précieux », déclare Chen du NIST.

Les quatre algorithmes retenus portent des noms évocateurs : CRYSTALS-Kyber, CRYSTALS-Dilithium, Sphincs+ et FALCON. Cependant, ces noms ont été remplacés par des désignations plus formelles : Norme Fédérale de Traitement de l’Information (FIPS) 203 à 206. Les FIPS 203, 204 et 205 sont au cœur de l’annonce d’aujourd’hui, tandis que le FIPS 206, anciennement connu sous le nom de FALCON, devrait être standardisé d’ici fin 2024.

Les algorithmes se divisent en deux catégories : le cryptage général, utilisé pour protéger les informations transmises via un réseau public, et la signature numérique, qui sert à authentifier les individus. Les signatures numériques sont essentielles pour prévenir les attaques de logiciels malveillants, souligne Chen.

La Résilience de la Cryptographie par Réseaux de Lattice face aux Vulnérabilités

Plus tôt cette année, un préprint publié sur arXiv a suscité des inquiétudes au sein de la communauté de cryptographie post-quantique. L’article, rédigé par Yilei Chen de l’Université Tsinghua à Pékin, prétendait démontrer que la cryptographie basée sur les réseaux de lattice, qui constitue la base de deux des trois protocoles du NIST, n’était pas à l’abri des attaques quantiques. Cependant, une inspection plus approfondie a révélé une faille dans l’argumentation de Yilei Chen, et la cryptographie par réseaux de lattice est toujours considérée comme sécurisée contre les attaques quantiques.

Cette situation met en lumière le problème central de tous les schémas de cryptographie : il n’existe aucune preuve que les problèmes mathématiques sur lesquels ces schémas reposent soient réellement « difficiles ». La seule preuve, même pour les algorithmes RSA standards, est que des tentatives de décryptage ont échoué pendant longtemps. Étant donné que les normes de cryptographie post-quantique, y compris la cryptographie par réseaux de lattice, sont plus récentes, il y a moins de certitudes quant à leur invulnérabilité.

Cependant, l’échec de cette dernière tentative renforce la crédibilité de l’algorithme. La faille dans l’argument de l’article a été identifiée en une semaine, ce qui témoigne d’une communauté active d’experts travaillant sur ce problème. « Le résultat de cet article n’est pas valide, ce qui signifie que la réputation de la cryptographie par réseaux de lattice reste intacte », déclare Lily Chen du NIST. « De nombreuses personnes ont essayé de briser cet algorithme. Beaucoup s’y attellent avec acharnement, et cela nous donne confiance. »

Bien que l’annonce du NIST soit prometteuse, le travail de transition de tous les appareils vers les nouvelles normes ne fait que commencer. Cela nécessitera du temps et des ressources financières pour protéger pleinement le monde contre les menaces des futurs ordinateurs quantiques.

« Nous avons consacré 18 mois à la transition et investi environ un demi-million de dollars », déclare Marty de LGT Financial Services. « Nous avons quelques instances de cryptographie post-quantique, mais pour une transition complète, je ne pourrais pas vous donner de chiffre, il y a encore beaucoup à faire. »

Général

Une éruption mystérieuse qui a changé le climat et rendu le soleil bleu : découverte d’une île reculée du Pacifique

Une découverte fascinante a été faite par des chercheurs concernant une éruption volcanique survenue en 1831, qui a modifié le climat et rendu le soleil bleu. En étudiant les cendres dans les carottes de glace polaires, ils ont identifié le Zavaritskii, un volcan isolé des îles Kouriles, comme responsable de cet événement mystérieux. Cette éruption a entraîné un refroidissement climatique de 1 °C, provoquant des famines en Inde et au Japon. William Hutchison, volcanologue à l’Université de St Andrews, souligne que cette découverte révèle encore combien nous ignorons sur l’activité volcanique dans cette région reculée.

Découverte des Origines d’une Éruption Volcanique Historique

Des chercheurs ont récemment élucidé les origines d’une éruption volcanique survenue il y a 200 ans, qui a libéré une quantité massive de soufre dans l’atmosphère, entraînant un changement climatique notable et donnant au soleil une teinte bleue.

Un refroidissement Climatique en 1831

En 1831, la température moyenne dans l’hémisphère nord a chuté d’environ 1,8 degré Fahrenheit (soit environ 1 degré Celsius), coïncidant avec des rapports faisant état de conditions météorologiques sombres et de variations colourées du soleil. Bien que les scientifiques aient établi qu’une éruption volcanique majeure était à l’origine de ce phénomène étrange, le volcan responsable demeurait inconnu jusqu’à présent.

Pistes Découvertes dans les Cœurs Glaciaires

Afin d’identifier la source de cette éruption, les chercheurs ont analysé des cendres retrouvées dans des carottes glaciaires polaires. Leur étude a révélé que l’éruption provenait du volcan Zavaritskii situé sur l’île isolée de Simushir,qui fait partie des îles Kouriles contestées entre la Russie et le Japon. Pendant la guerre froide, l’Union soviétique avait utilisé un cratère volcanique inondé sur Simushir comme base secrète pour sous-marins nucléaires.

Les résultats publiés le 30 décembre 2024 dans la revue PNAS, soulignent combien il reste encore à découvrir concernant l’activité volcanique sur ces îles.

L’impact Météorologique Documenté

« Bien que 1831 soit une période relativement récente, nous n’avions aucune idée que ce volcan était à l’origine [de cette éruption dramatique] », a déclaré William Hutchison, auteur principal et volcanologue à l’Université St Andrews. « C’était complètement hors radar. »

L’éruption de 1831 fait partie d’une série d’éruptions volcaniques au XIXe siècle liées à la phase finale du Petit Âge Glaciaire, qui s’étendait approximativement entre 1800 et 1850. Ce phénomène n’était pas véritablement une période glaciaire — celle-ci ayant pris fin il y a environ dix mille ans — mais représentait néanmoins le moment le plus froid enregistré au cours des cinq derniers siècles.

Météo Dévastatrice en Europe

D’après Hutchison,il n’existe pas de témoignages écrits directs relatant cette éruption en raison du caractère éloigné et peu habité des îles Kouriles souvent enveloppées par un épais brouillard. Cependant, son impact est bien documenté : le compositeur allemand Felix Mendelssohn évoquait un été « désolé » en traversant les Alpes où les températures étaient « aussi froides qu’en hiver ». De nombreux récits rapportent également que le soleil prenait des teintes bleues ou violettes dues aux particules aérosols émises par le panache du volcan. Un phénomène similaire avait été observé après l’éruption du Krakatoa en 1883.

Dérives Mortelles Potentielles

L’éventuelle conséquence mortelle liée à cette éruption pourrait avoir été significative : une baisse globale des températures aurait précédé plusieurs famines majeures en Inde et au Japon durant les années 1830. Hutchison souligne : « Nous savons qu’avec de grandes éruptions volcaniques comme celle-ci, lorsque vous avez un refroidissement climatique cela entraîne aussi des modifications dans les précipitations ainsi que dans les rendements agricoles. » Cela peut engendrer une pénurie alimentaire pour la population.

Mise en Évidence Scientifique Cruciale

Afin d’identifier précisément la source de cet événement cataclysmique passé, Hutchison et son équipe ont examiné les résidus cendreux présents dans diverses carottes glaciaires datant du XIXe siècle prélevées au Groenland. La composition chimique correspondante aux cendres trouvées indiquait clairement leur origine commune avec celles provenant notamment du Japon voisin; cependant ils ont rapidement exclu ce pays comme site potentiel étant donné sa densité démographique élevée ainsi qu’un historique bien documenté concernant ses propres activités volcaniques.

Cela a conduit leurs recherches vers les îles Kouriles.

Sensation ‘Eureka’

L’équipe scientifique découvrit alors que la composition chimique présente aux dépôts cendreux issus du volcano Zavaritskii correspond parfaitement avec celle retrouvée dans ces carottes glaciaires; Hutchison qualifie cela comme étant un moment ‘Eureka’, semblable à celui où on trouve une empreinte digitale lors d’une enquête criminelle.

« C’était vraiment une journée fantastique, » se remémore-t-il avec enthousiasme; « l’une des meilleures journées passées au laboratoire. »

Alerte Manquante Sur Les Volcans Actuels

Tandis qu’ils avaient résolu ce mystère historique lié à l’éruption de 1831 , Hutchison note cependant qu’il n’existe toujours aucun système instrumentalisé surveillant activement toute activité potentielle autour des volcans situés aux îles Kouriles — situation valable pour bon nombre autres volcans autour globe.

« Si cette même éruption devait se produire aujourd’hui, » conclut-il prudemment ; « je ne pense pas que nous serions beaucoup mieux préparés comparativement à notre situation durant année 1831. » Cela illustre combien il sera difficile prédire quand ou où pourrait surgir prochainement un autre événement majeur susceptible modifier notre climat. »

Science et nature

La « reine des loups » de Yellowstone tuée par une meute rivale après 11 ans de vie et 10 portées de louveteaux

Le parc national de Yellowstone a perdu l’une de ses habitantes les plus emblématiques : Wolf 907F, surnommée la « Reine des Loups ». À 11 ans, cette louve au regard unique avait déjà donné naissance à un incroyable nombre de 10 portées. Sa longévité exceptionnelle et son rôle de matriarche en faisaient une figure légendaire. Malheureusement, après une confrontation avec un groupe rival le jour de Noël, sa vie s’est éteinte. Malgré les défis qu’elle a affrontés, Wolf 907F a su mener sa meute avec force et détermination jusqu’à la fin.

Le parc national de Yellowstone a perdu l’un de ses habitants les plus emblématiques et résilients : une louve d’un œil, âgée de 11 ans, qui avait réalisé un exploit en donnant naissance à 10 portées au cours de sa longue vie.

Connue sous le nom affectueux de « Reine des Loups » pour son rôle prépondérant au sein du groupe Junction Butte, la louve 907F est décédée le jour de Noël (25 décembre 2024) suite à une confrontation avec un autre groupe rival.

La louve 907F a vécu plus du double de l’espérance de vie habituelle des loups gris dans le parc, qui est généralement comprise entre quatre et cinq ans. Sa longévité et son statut de matriarche en ont fait une figure légendaire dans l’écosystème du parc ainsi qu’auprès des passionnés d’animaux sauvages.

les événements ayant conduit à sa mort ont débuté le 22 décembre, lorsque la louve 907F et ses petits se nourrissaient d’une carcasse de bison sur la rive nord du fleuve Yellowstone, d’après Cowboy State Daily.Des membres du groupe rival Rescue Creek — habituellement confinés sur la rive sud — ont traversé le fleuve sans prévenir et se sont engagés dans une violente altercation avec le groupe dirigé par 907F.

Bien que la louve ait survécu à cette première rencontre, ses blessures se sont révélées fatales. Son collier radio, surveillé par les biologistes du parc Yellowstone, a signalé son immobilité le 26 décembre, indiquant qu’elle était probablement décédée la veille.

Une des plus anciennes louves de Yellowstone

Avec ses onze années passées dans ce milieu sauvage depuis leur réintroduction en 1995 au parc national yellowstone,d’après Smithsonian Magazine, elle faisait partie des six rares spécimens ayant atteint cet âge avancé.

Louve courageuse face aux défis rencontrés tout au long de sa vie. Les scientifiques pensent qu’elle aurait perdu son œil gauche vers l’âge four; cependant, les raisons exactes demeurent floues. de plus, elle avait survécu à un épisode sévère dû à la gale — maladie cutanée contagieuse causée par des acariens microscopiques pouvant être mortels.

Même face aux adversités rencontrées tout au long des années passées en tant que leader efficace pour son groupe familial , elle a réussi à donner naissance encore une fois lors du printemps dernier (2024), surprenant ainsi les chercheurs par sa vitalité malgré son âge avancé.

Ayant mis bas chaque année durant toute une décennie avant sa mort dès qu’elle atteignit maturité sexuelle , Rabe affirmait auprès du Cowboy State Daily que cela faisait d’elle « la femelle ayant connu le succès reproductif sans précédent dans toute l’histoire connue ».

Science et nature

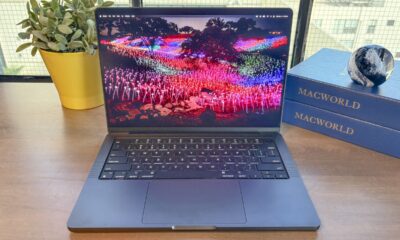

Les meilleures offres du MacBook Pro ce mois-ci !

Apple a récemment dévoilé ses nouveaux modèles de MacBook Pro de 14 et 16 pouces, équipés des puissants processeurs M4, M4 Pro et M4 Max. Ces modèles améliorés, lancés en novembre 2024, offrent le double de RAM par rapport à leurs prédécesseurs. Si vous envisagez d’acheter un MacBook Pro, sachez que les anciens modèles M3 sont désormais en liquidation avec des remises intéressantes. Cependant, attention à la différence de RAM ! Découvrez nos conseils pour dénicher les meilleures offres et faire le choix parfait pour vos besoins.

Les Nouveaux Modèles de MacBook Pro : Ce Qu’il Faut Savoir

En octobre 2024, Apple a dévoilé ses derniers modèles de MacBook Pro de 14 et 16 pouces, équipés des puces M4, M4 Pro et M4 Max. Ces nouvelles versions arrivent un an après le lancement des variantes M3, qui avaient déjà fait sensation. Les nouveaux modèles offrent une double capacité de RAM par rapport à leurs prédécesseurs.

Les ventes ont débuté le vendredi 8 novembre et les appareils sont désormais disponibles à l’achat.

Acheter un MacBook Pro : Faut-il opter pour les anciens modèles ?

Si vous envisagez d’acheter un MacBook Pro, vous pourriez être tenté par les modèles de la série M3 qui pourraient bénéficier de réductions alors que les revendeurs écoulent leur stock.Cependant, gardez à l’esprit que ces anciens modèles disposent d’une moitié moins de RAM que les nouveaux. Apple facture environ 200 $/200 £ pour une mise à niveau de la RAM au moment de l’achat ; il est donc essentiel que toute réduction sur un ancien modèle prenne cela en compte. De plus, si vous êtes en dehors des États-Unis, notez que le prix des nouveaux modèles peut être inférieur à celui des anciens.

avec une combinaison d’augmentations et diminutions tarifaires dans toute la gamme par rapport aux générations précédentes, il peut s’avérer difficile d’identifier une bonne affaire. Heureusement, notre équipe d’experts apple scrute Internet tout au long de l’année pour dénicher les meilleures offres sur le MacBook pro ainsi que sur le MacBook Air qui présente également plusieurs similitudes avec son homologue pro.

Comparaison des Prix Actuels

Vous trouverez ci-dessous des tableaux comparatifs affichant les meilleurs prix actuels pour chaque modèle standard du MacBook Pro (y compris ceux mis en vente depuis le 8 novembre). Des offres sont également disponibles pour certains modèles désormais discontinués tant qu’ils restent en stock chez divers détaillants.

Aperçu des Meilleures Offres Actuelles

- M4 – MacBook Pro 14 pouces :

- Amazone : modèle avec 512 Go/16 Go RAM – $1,459 (140 $ off)

- Amazone : Modèle avec 1 To/24 Go RAM – $1,819 (180 $ off)

- Amazone : Modèle M4 Pro avec 1 To/24 Go RAM – $2,179 (220 $ off)

- Amazone : Modèle M4 Max avec 16 pouces – À partir de $3,174 (325 $ off)

Détails Sur Les Offres Discontinuées

- M3 – ancien modèle :

- B&H photo: Modèle avec 512 Go/18 Go RAM – Environ $1,599 (-400$)

- Best Buy: Version précédente du modèle pro – Environ $2,199 (-300$)

L’Importance D’un Guide D’Achat Complet

Pour obtenir davantage d’informations et choisir votre ordinateur portable Apple idéalement adapté à vos besoins spécifiques ou professionnels , consultez notre guide complet où nous abordons tous les différents types disponibles ainsi qu’un guide spécifique aux achats concernant toute la gamme Macintosh.

Démarche Pour Acquérir Un Nouveau Produit Apple

Tandis qu’il est possible d’acquérir directement auprès d’Apple ou via divers revendeurs agréés dans le monde entier — beaucoup offrant aussi bien sur produits neufs qu’anciens — il vaut toujours mieux comparer avant achat afin maximiser vos économies potentielles ! Vous pouvez consulter nos recommandations concernant où acheter votre prochain appareil Macintosh ici même !

Détaillants Recommandés Aux États-Unis :

- Boutique officielle Apple

- Boutique Éducation Apple

- Amazone

< li>B&H Photo < li > Best Buy < / li >< li > Walmart < / li >< / ul >

< h r >

< h r >

< p > Si vous recherchez encore plus moyen économe , découvrez si acheter vos produits électroniques depuis un autre pays pourrait réduire considérablement votre budget .< / p >

< h r >

< h r >

< h o u t e s t i n g = "u k retailers" >Détaillants Recommandés Au Royaume-Uni:

< ul >< li > Boutique officielle Apple< / li >< li > Boutique Éducation Apple< / li >< li > Amazone< / li >< < ...

-

Business1 an ago

Business1 an agoComment lutter efficacement contre le financement du terrorisme au Nigeria : le point de vue du directeur de la NFIU

-

Général2 ans ago

Général2 ans agoX (anciennement Twitter) permet enfin de trier les réponses sur iPhone !

-

Technologie1 an ago

Technologie1 an agoTikTok revient en force aux États-Unis, mais pas sur l’App Store !

-

Général1 an ago

Général1 an agoAnker SOLIX dévoile la Solarbank 2 AC : la nouvelle ère du stockage d’énergie ultra-compatible !

-

Général1 an ago

Général1 an agoLa Gazelle de Val (405) : La Star Incontournable du Quinté d’Aujourd’hui !

-

Sport1 an ago

Sport1 an agoSaisissez les opportunités en or ce lundi 20 janvier 2025 !

-

Business1 an ago

Business1 an agoUne formidable nouvelle pour les conducteurs de voitures électriques !

-

Science et nature1 an ago

Science et nature1 an agoLes meilleures offres du MacBook Pro ce mois-ci !