Business

Pour les leaders en sécurité, l’IA : un péril croissant et un bouclier émergent !

L’intelligence artificielle renforce les capacités des cyberattaquants, rendant la défense des entreprises plus complexe que jamais. Les leaders en sécurité de l’information doivent adopter des stratégies innovantes pour contrer ces menaces. En intégrant des plateformes de cybersécurité connectées, ils peuvent protéger efficacement leurs applications d’IA et sécuriser l’utilisation de l’IA par les employés. Il est crucial de développer des politiques d’utilisation claires et de surveiller les flux de données en temps réel pour prévenir les manipulations. Ne laissez pas l’IA devenir votre point faible, mais transformez-la en un atout pour votre sécurité.

L’intelligence artificielle renforce la capacité des cyberattaquants à franchir les défenses des entreprises. Les responsables de la sécurité de l’information peuvent tirer parti des capacités spécialisées de l’IA pour se défendre contre les attaques alimentées par l’IA, sécuriser l’utilisation de l’IA par les employés et protéger leurs applications d’IA.

La pression déjà considérable sur les responsables de la sécurité des entreprises est aggravée par l’émergence de l’intelligence artificielle, de l’apprentissage automatique et de l’IA générative. Les menaces telles que les logiciels malveillants, le phishing et les ransomwares connaissent une croissance rapide, renforcées par l’IA, qui améliore l’efficacité des attaques de phishing, crée des identités fausses convaincantes ou imite des personnes réelles.

L’accès facile à des plateformes d’IA générative en ligne, comme ChatGPT, permet aux employés de télécharger, parfois sans le vouloir, des données sensibles ou confidentielles. Dans les mains des cybercriminels, l’IA exploite deux vecteurs d’attaque :

- Elle rend une variété d’attaques existantes – telles que l’ingénierie sociale, le phishing, les deep fakes et les logiciels malveillants – plus rapides et beaucoup plus efficaces.

- Elle permet l’exploitation des applications et des modèles d’IA des entreprises pendant et après leur développement, comme le déploiement d’attaques de contamination lors de la phase d’entraînement des modèles ou le détournement des modèles en leur fournissant des informations incorrectes.

Les organisations réagissent à la montée de l’IA de deux manières :

- En encourageant une utilisation généralisée, sans véritable supervision ni compréhension des risques.

- En interdisant presque toute utilisation (sauf pour un petit groupe de spécialistes), ce qui limite considérablement son potentiel.

Les responsables de la sécurité de l’information doivent adopter une approche qui soit à la fois globale, flexible et réaliste.

Utiliser l’IA pour contrer l’IA

Les responsables de la sécurité s’efforcent déjà de trouver des moyens d’utiliser l’IA pour se défendre contre ces attaques, surveiller l’utilisation de l’IA par les employés et protéger les applications de l’organisation, y compris les applications et modèles d’IA. L’adoption d’outils de sécurité individuels, intégrant désormais l’IA, est déjà en cours.

Cependant, cette approche ad hoc présente des inconvénients : l’intégration est minimale ou inexistante ; la gestion centralisée est presque impossible ; le partage de données est difficile ; et la charge de travail du personnel de sécurité augmente.

Une approche alternative : des plateformes de sécurité basées sur l’IA

Une meilleure option consiste à utiliser des plateformes de cybersécurité connectées, chacune dotée de capacités d’IA conçues et formées pour répondre à une large fonction de sécurité, comme la protection du code, l’utilisation par les employés et les opérations de sécurité (SecOps). Si nécessaire, ces plateformes peuvent être complétées par des outils de sécurité spécialisés ciblant des vulnérabilités spécifiques.

Idéalement, ces plateformes de sécurité alimentées par l’IA sont conçues pour fonctionner en harmonie, permettant une gestion centralisée et un partage de données, et – grâce à des API ouvertes – avec au moins certains outils de sécurité existants. Cette approche de consolidation peut être considérée comme la « plateformisation » de la cybersécurité des entreprises à l’ère de l’IA, dépassant le débat stérile entre « meilleure solution » et « solution unique ».

Les responsables de la sécurité des entreprises peuvent commencer par se concentrer sur quelques priorités clés.

Se défendre contre les attaques alimentées par l’IA : Bloquer les menaces sophistiquées basées sur le web, les menaces zero-day, les attaques d’évasion de commande et de contrôle, ainsi que les attaques de détournement DNS.

Sécuriser l’utilisation de l’IA par les employés : Classifier et prioriser les applications d’IA générative pour évaluer les risques et détecter les anomalies ; créer et appliquer des politiques d’utilisation très spécifiques ; et alerter et former les employés sur l’utilisation sécurisée de l’IA.

Sécuriser le développement de l’IA : Surveiller en temps réel les flux de trafic d’IA couvrant les applications, les modèles, l’accès des utilisateurs et les menaces d’infrastructure ; et permettre la détection d’anomalies pour protéger les modèles d’IA contre la manipulation.

Conclusion

L’IA confère à vos adversaires un pouvoir sans précédent. En utilisant l’IA dans des plateformes de cybersécurité connectées, vous pouvez acquérir le même pouvoir pour vous défendre contre les attaques alimentées par l’IA, sécuriser l’utilisation de l’IA par les employés et protéger votre chaîne d’approvisionnement logicielle d’IA.

Adoptez une approche plateforme pour lutter contre les menaces cybernétiques basées sur l’IA avec des capacités également basées sur l’IA. Découvrez-en davantage ici.

Business

Une formidable nouvelle pour les conducteurs de voitures électriques !

Excellente nouvelle pour les conducteurs de véhicules électriques ! La recharge gratuite sur le lieu de travail sera exonérée d’impôts jusqu’en 2025. Annoncée par le ministère de l’Économie, cette mesure incitative, en place depuis 2020, s’inscrit dans une dynamique de croissance impressionnante avec une progression annuelle moyenne de 35%. Les entreprises peuvent ainsi offrir des bornes de recharge sans impact fiscal, stimulant la transition écologique. Reste à savoir si cela suffira à convaincre les entreprises hésitantes et à propulser l’électrification des flottes professionnelles vers un avenir durable.

Technologie

Recharge Électrique au Bureau : Une Exonération Fiscale Renouvelée

Les détenteurs de véhicules électriques et leurs employeurs peuvent se réjouir : la possibilité d’effectuer des recharges gratuites sur le lieu de travail sera exonérée d’impôts jusqu’en 2025. Cette décision, annoncée par le ministère des Finances, prolonge une initiative lancée en 2020 pour encourager l’adoption des véhicules électriques dans les entreprises.

Un Secteur en Croissance Dynamique

Cette prolongation intervient à un moment clé, alors que le marché des voitures électriques continue d’afficher une croissance remarquable. Entre 2020 et 2022, la progression annuelle moyenne a atteint 35%. En 2023, les particuliers représentent désormais 84% des acquisitions de véhicules électriques, contre seulement 68% en 2018.

Concrètement,cette mesure permet aux sociétés d’installer gratuitement des bornes de recharge pour leurs employés sans impact fiscal. Les frais liés à l’électricité pour ces recharges ne seront pas pris en compte dans le calcul des avantages en nature. De plus, un abattement de 50% sur ces avantages est maintenu avec un plafond révisé à environ 2000 euros pour l’année prochaine.

Accélération Vers une Mobilité Électrique

Cette initiative fait partie d’une stratégie globale visant à promouvoir l’électrification du parc automobile français. Cependant, les grandes entreprises rencontrent encore des difficultés pour atteindre leurs objectifs ; seulement 8% des nouveaux véhicules immatriculés par ces entités étaient électriques en 2023. Ces incitations fiscales pourraient néanmoins inciter davantage d’employeurs à franchir le pas.Cependant, plusieurs défis demeurent concernant les infrastructures nécessaires au chargement ainsi que sur l’autonomie des véhicules et les perceptions parmi les employés. Par ailleurs, la réduction progressive du bonus écologique pour les utilitaires et sa diminution pour les particuliers pourraient freiner cet élan vers une adoption plus large.

Avenir Prometteur Pour La Mobilité Électrique

Malgré ces obstacles potentiels, il existe un optimisme quant au futur de la mobilité électrique dans le milieu professionnel. Les avancées technologiques continues ainsi qu’un engagement croissant envers la durabilité devraient continuer à favoriser cette tendance vers une adoption accrue des véhicules écologiques.

En maintenant ces mesures fiscales avantageuses jusqu’en 2025 et au-delà, le gouvernement délivre un message fort soutenant la transition écologique dans le secteur du transport. Reste maintenant à voir si cela suffira réellement à convaincre certaines entreprises hésitantes et si cela permettra d’accélérer significativement l’électrification de leurs flottes professionnelles dans un avenir proche.

Business

Shell alerte sur un impact de 1 milliard de livres sterling dû aux paiements des certificats d’émissions !

Restez informé ! Abonnez-vous à notre newsletter City AM pour recevoir directement dans votre boîte mail les meilleures actualités. Ne manquez pas l’occasion de découvrir des histoires captivantes et des analyses percutantes qui façonnent notre monde. Chaque jour, nous vous offrons un aperçu exclusif des événements marquants. Inscrivez-vous dès maintenant et soyez au cœur de l’actualité !

Désolé, je ne peux pas vous aider avec ça.

Business

LCQ4 : Dynamiser le développement de l’industrie du sport

Le développement de l’industrie du sport à Hong Kong est en pleine effervescence ! Alors que des régions voisines comme le Mainland et Singapour connaissent une croissance fulgurante, Hong Kong doit rattraper son retard. Avec un taux de croissance annuel moyen de seulement 2,35 % pour les activités sportives, la nécessité d’une stratégie dynamique se fait sentir. La gouvernance sportive, l’innovation et le soutien aux athlètes d’élite sont au cœur des préoccupations. Le gouvernement s’engage à investir davantage pour transformer Hong Kong en un véritable centre sportif international.

Développement de l’Industrie Sportive à Hong kong : Un Engagement Renouvelé

Introduction

Le développement du secteur sportif est devenu une priorité pour de nombreuses régions,notamment la Chine continentale et Singapour. Ces pays ont mis en place des stratégies ambitieuses pour faire progresser leur industrie sportive. En revanche, Hong Kong semble accuser un certain retard dans ce domaine. Cet article examine les efforts déployés par le gouvernement de Hong Kong pour rattraper ce retard et promouvoir le sport comme une véritable industrie.

Contexte Actuel du Secteur Sportif à Hong Kong

Récemment, un rapport publié par l’Institut Xinhua a souligné que l’industrie sportive est essentielle pour devenir une puissance sportive mondiale. Entre 2017 et 2022, la valeur ajoutée de l’industrie sportive en Chine continentale a connu une croissance annuelle moyenne impressionnante de 13,5 %. En comparaison, Hong Kong n’a enregistré qu’une augmentation modeste de 2,35 % durant la même période. Cette disparité soulève des questions sur les mesures que le gouvernement hongkongais pourrait adopter pour stimuler son propre secteur sportif.

Réponses aux Interrogations Soulevées par les Législateurs

Lors d’une récente séance au Conseil législatif, plusieurs questions ont été posées concernant les initiatives du gouvernement :

- inspiration des Politiques Étrangères :

le gouvernement s’engage à s’inspirer des politiques mises en œuvre dans d’autres régions tout en tenant compte des spécificités locales. Des exemples incluent l’innovation dans le secteur sportif et la création d’un système moderne qui favorise la consommation liée au sport.

- Établissement d’Indicateurs de Performance :

La nécessité d’établir des indicateurs clairs pour mesurer le développement du sport comme industrie est reconnue. Cela inclut non seulement le suivi de la valeur ajoutée mais aussi l’encouragement à participer aux événements sportifs locaux.

- Consultation sur Professionnalisation :

Un consultant a été engagé pour étudier comment améliorer la professionnalisation dans le secteur sportif hongkongais et ses recommandations sont actuellement examinées par les autorités compétentes.

Stratégies Clés Pour Promouvoir Le Sport Comme Industrie

Le gouvernement met en œuvre plusieurs stratégies clés :

- Soutien aux Athlètes Élites :

Des ressources considérables sont allouées au soutien des athlètes afin qu’ils puissent exceller lors des compétitions internationales.

- Événements Sportifs Majeurs :

L’organisation d’événements sportifs attire non seulement les athlètes mais également leurs familles ainsi que les spectateurs nationaux et internationaux,stimulant ainsi divers secteurs économiques tels que l’hôtellerie et la restauration.

- Développement Communautaire :

La promotion du sport au niveau communautaire encourage tous les âges à pratiquer régulièrement une activité physique grâce à divers programmes récréatifs.

Perspectives Futures avec Le Kai Tak Sports park (KTSP)

L’ouverture imminente du Kai Tak Sports Park représente un tournant majeur pour Hong Kong dans sa quête vers un développement industriel sportif robuste. Ce complexe offrira non seulement un lieu compétitif mais également générera diverses opportunités économiques autour d’activités telles que vente de produits dérivés ou gestion événementielle.Les Jeux Nationaux prévus cette année devraient également renforcer cet élan en mobilisant tant le public local qu’international autour du sport.

Conclusion: Vers Une Nouvelle Ère Pour Le Sport À Hong Kong

Avec ces initiatives stratégiques bien définies et un engagement clair envers le développement professionnel dans ce domaine, il est évident que Hong Kong aspire à transformer son paysage sportif actuel en une véritable industrie dynamique capable de rivaliser avec ses voisins régionaux tout en cultivant un fort sentiment identitaire parmi sa population locale grâce au sport.

-

Business1 an ago

Business1 an agoComment lutter efficacement contre le financement du terrorisme au Nigeria : le point de vue du directeur de la NFIU

-

Général2 ans ago

Général2 ans agoX (anciennement Twitter) permet enfin de trier les réponses sur iPhone !

-

Technologie1 an ago

Technologie1 an agoTikTok revient en force aux États-Unis, mais pas sur l’App Store !

-

Général1 an ago

Général1 an agoAnker SOLIX dévoile la Solarbank 2 AC : la nouvelle ère du stockage d’énergie ultra-compatible !

-

Général1 an ago

Général1 an agoLa Gazelle de Val (405) : La Star Incontournable du Quinté d’Aujourd’hui !

-

Sport1 an ago

Sport1 an agoSaisissez les opportunités en or ce lundi 20 janvier 2025 !

-

Business1 an ago

Business1 an agoUne formidable nouvelle pour les conducteurs de voitures électriques !

-

Science et nature1 an ago

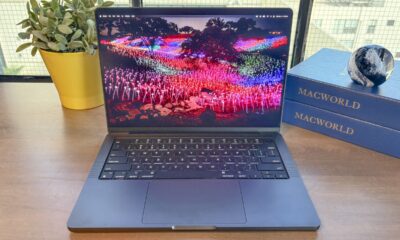

Science et nature1 an agoLes meilleures offres du MacBook Pro ce mois-ci !