Général

Microsoft reconnaît que son estimation de 8,5 millions de machines CrowdStruck était largement sous-évaluée !

Microsoft s’engage à réduire la dépendance des fournisseurs de cybersécurité au code en mode noyau, suite à l’incident majeur de CrowdStrike. Dans un article technique, David Weston, vice-président de la sécurité des entreprises, a souligné l’importance de minimiser l’utilisation du noyau pour éviter des pannes catastrophiques. En déplaçant certaines fonctions, comme l’analyse des fichiers de configuration, vers l’espace utilisateur, les systèmes peuvent rester opérationnels même en cas de défaillance. Cette approche vise à renforcer la sécurité tout en maintenant une visibilité robuste sur les menaces potentielles. Une leçon précieuse pour l’industrie !

Réduction de la Dépendance au Code en Mode Noyau : Les Nouvelles Pratiques de Sécurité de Microsoft

Introduction

Microsoft a récemment pris l’engagement de diminuer la dépendance des fournisseurs de cybersécurité au code en mode noyau, suite à un incident majeur impliquant CrowdStrike. Cet événement a mis en lumière les risques associés à l’utilisation de ce type de code dans les outils de sécurité.

Analyse de l’Incident

Dans un rapport technique publié, David Weston, vice-président de la sécurité des entreprises et des systèmes d’exploitation, a expliqué comment Microsoft a évalué l’impact de cet incident en se basant sur les rapports de plantage fournis par les utilisateurs. Cependant, il a souligné que tous les utilisateurs de Windows ne partagent pas ces rapports, ce qui complique l’évaluation précise des dommages.

Weston a noté que le nombre de dispositifs ayant généré des rapports de plantage ne représente qu’un sous-ensemble des appareils touchés. Microsoft a estimé que 8,5 millions d’ordinateurs Windows ont été affectés par le problème sans avoir reçu de rapport de plantage de chaque appareil concerné. La méthodologie utilisée pour établir ce chiffre n’a pas été précisée.

Les Risques du Code en Mode Noyau

Weston a justifié l’utilisation de pilotes en mode noyau, comme ceux de CrowdStrike, en soulignant qu’ils peuvent améliorer les performances et protéger les logiciels de sécurité contre les manipulations. Cependant, il a également averti que les fournisseurs de sécurité doivent peser ces avantages par rapport aux impacts négatifs potentiels sur la résilience des systèmes.

Lorsque le code en mode noyau échoue, comme cela s’est produit avec CrowdStrike, cela peut entraîner un plantage complet du système d’exploitation et de ses applications. Par conséquent, il est préférable de déplacer autant de traitements que possible en dehors du noyau, afin que les défaillances puissent être gérées sans perturber l’ensemble du système.

La Nature du Mode Noyau

Le mode noyau de Windows est un environnement de confiance où le code s’exécute près du matériel, sans beaucoup de protections. C’est un endroit idéal pour les moteurs de détection de logiciels malveillants, car ils ont une visibilité complète sur l’ordinateur pour détecter les intrusions. Cependant, si ces moteurs sont compromis, ils peuvent causer des dommages considérables ou exposer le système à d’autres attaques.

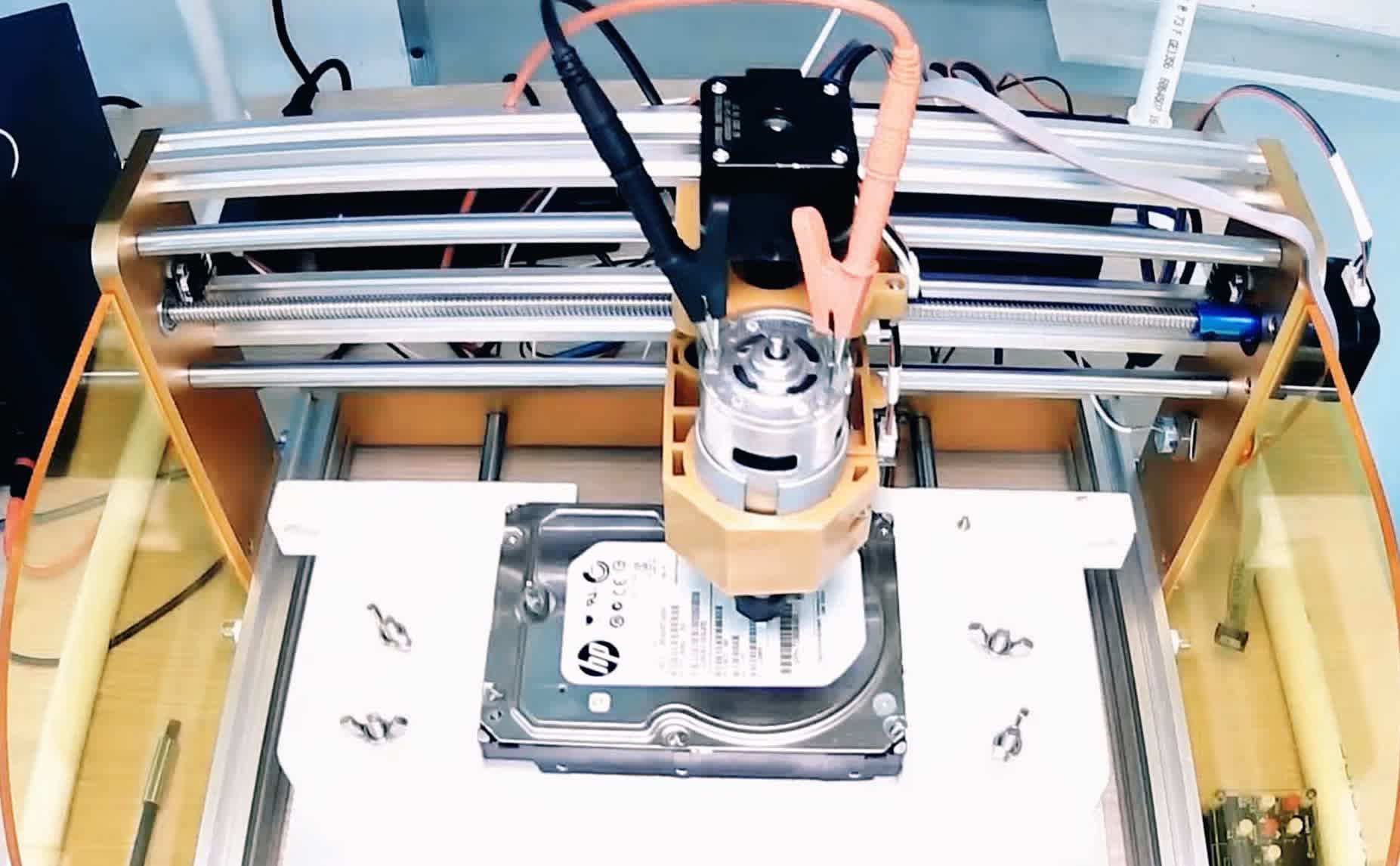

Weston a suggéré de déplacer des fonctions auxiliaires, comme l’analyse de fichiers de configuration, vers l’espace utilisateur, où les dommages seraient limités. Dans le cas de CrowdStrike, un code de pilote approuvé par Microsoft a été compromis par des fichiers de données malveillants, ce qui a conduit à une défaillance du système.

Meilleures Pratiques pour les Fournisseurs de Sécurité

Weston a souligné que les fournisseurs de sécurité doivent trouver un équilibre entre la visibilité et la résistance à la manipulation tout en opérant en mode noyau. Il a proposé que les fournisseurs utilisent des capteurs minimaux en mode noyau pour la collecte de données, tandis que d’autres fonctions essentielles, comme la gestion des mises à jour et l’analyse de contenu, devraient se dérouler en mode utilisateur.

Cette approche permettrait de minimiser l’utilisation du noyau tout en maintenant une posture de sécurité robuste. CrowdStrike a été invité à prendre note de ces recommandations.

Leçons à Retenir

Il est important de noter que CrowdStrike avait tenté de tester sa mise à jour défectueuse avant sa publication, mais le processus de validation n’a pas réussi à détecter les données corrompues. Cela souligne la nécessité de déplacer le code d’analyse de configuration vers l’espace utilisateur et d’améliorer les pratiques de test.

Initiatives de Microsoft

Weston a également mentionné que Microsoft dirige un forum industriel, le Microsoft Virus Initiative (MVI), où les fournisseurs de sécurité collaborent pour définir des points d’extension fiables et partager des informations sur la protection des clients. Microsoft prévoit de travailler avec l’écosystème anti-malware pour moderniser les approches de sécurité.

Les efforts de Microsoft se concentreront sur quatre axes principaux :

- Fournir des conseils et des meilleures pratiques pour un déploiement sécurisé des mises à jour des produits de sécurité.

- Réduire la nécessité pour les pilotes en mode noyau d’accéder à des données de sécurité critiques.

- Offrir des capacités d’isolement et de protection contre la manipulation grâce à des technologies comme les enclaves VBS récemment annoncées.

- Permettre des approches de confiance zéro, comme l’attestation d’intégrité élevée, pour évaluer l’état de sécurité des machines.

Conclusion

Les changements proposés par Microsoft visent à réduire la probabilité d’incidents similaires à celui de CrowdStrike à l’avenir. Cependant, la mise en œuvre de ces modifications nécessitera probablement des ajustements au sein de Windows. L’histoire de Microsoft en matière de sécurité est marquée par des incidents, et il est crucial que l’entreprise prenne des mesures pour éviter de nouveaux problèmes.

Général

Anker SOLIX dévoile la Solarbank 2 AC : la nouvelle ère du stockage d’énergie ultra-compatible !

Découvrez le Solarbank 2 AC, une véritable révolution dans le domaine de l’énergie solaire ! Grâce à ses batteries au phosphate de fer lithium, ce système s’adapte parfaitement à vos besoins. Avec une puissance impressionnante de 2400 watts et la possibilité d’ajouter jusqu’à cinq batteries supplémentaires, il assure un stockage optimal. Sa compatibilité avec le compteur Anker SOLIX Smart favorise une gestion intelligente de votre consommation énergétique. Ne ratez pas l’offre spéciale « early bird », disponible dès maintenant pour seulement 999 euros ! Saisissez cette chance unique !

Le Solarbank 2 AC : Une Révolution dans le Stockage Énergétique

Batteries au Lithium Fer Phosphate

Le Solarbank 2 AC se démarque par l’utilisation de batteries au lithium fer phosphate (LFP), reconnues pour leur sécurité et leur efficacité. Ce modèle est particulièrement innovant grâce à son système de couplage alternatif, qui lui permet de s’adapter facilement à divers systèmes solaires déjà en place.Que ce soit pour des installations sur toiture, des systèmes solaires compacts pour balcons ou d’autres configurations réduites, il peut fonctionner avec un micro-onduleur de 800 Watts.

Capacité et flexibilité Énergétique

Avec une capacité maximale d’injection dans le réseau domestique atteignant 1200 watts,le Solarbank 2 AC peut être associé à deux régulateurs solaires MPPT. Cela ouvre la possibilité d’ajouter jusqu’à 1200 watts supplémentaires via des panneaux solaires additionnels, portant ainsi la puissance totale à un impressionnant 2400 watts. Pour les utilisateurs nécessitant davantage de stockage énergétique, il est possible d’intégrer jusqu’à cinq batteries supplémentaires de 1,6 kilowattheure chacune, augmentant la capacité totale à 9,6 kilowattheures.

Intégration dans un Écosystème Intelligent

Le Solarbank 2 AC s’intègre parfaitement dans un écosystème énergétique intelligent grâce à sa compatibilité avec le compteur Anker SOLIX Smart et les prises intelligentes proposées par Anker. cette fonctionnalité permet une gestion optimisée de la consommation électrique tout en réduisant les pertes énergétiques inutiles. De plus, Anker SOLIX prévoit d’étendre cette compatibilité aux dispositifs Shelly.

Durabilité et Résistance aux Intempéries

Anker SOLIX met également l’accent sur la longévité du Solarbank 2 AC. Conçu pour supporter au moins 6000 cycles de charge, cet appareil a une durée de vie estimée dépassant quinze ans. Il est accompagné d’une garantie fabricant décennale et possède une certification IP65 qui assure sa résistance face aux intempéries tout en étant capable de fonctionner dans des températures variant entre -20 °C et +55 °C.

Disponibilité et Offres Promotionnelles

Le solarbank 2 AC est disponible sur le site officiel d’Anker SOLIX ainsi que sur Amazon au prix standard de 1299 euros. Cependant, une offre promotionnelle « early bird » sera active du 20 janvier au 23 février 2025, permettant aux acheteurs intéressés d’acquérir cet appareil dès 999 euros ! Cette promotion inclut également un compteur Anker SOLIX Smart offert pour chaque commande passée durant cette période spéciale.

le Solarbank 2 AC représente une avancée significative dans le domaine du stockage énergétique domestique grâce à ses caractéristiques techniques avancées et son engagement envers la durabilité environnementale.

Business

Une formidable nouvelle pour les conducteurs de voitures électriques !

Excellente nouvelle pour les conducteurs de véhicules électriques ! La recharge gratuite sur le lieu de travail sera exonérée d’impôts jusqu’en 2025. Annoncée par le ministère de l’Économie, cette mesure incitative, en place depuis 2020, s’inscrit dans une dynamique de croissance impressionnante avec une progression annuelle moyenne de 35%. Les entreprises peuvent ainsi offrir des bornes de recharge sans impact fiscal, stimulant la transition écologique. Reste à savoir si cela suffira à convaincre les entreprises hésitantes et à propulser l’électrification des flottes professionnelles vers un avenir durable.

Technologie

Recharge Électrique au Bureau : Une Exonération Fiscale Renouvelée

Les détenteurs de véhicules électriques et leurs employeurs peuvent se réjouir : la possibilité d’effectuer des recharges gratuites sur le lieu de travail sera exonérée d’impôts jusqu’en 2025. Cette décision, annoncée par le ministère des Finances, prolonge une initiative lancée en 2020 pour encourager l’adoption des véhicules électriques dans les entreprises.

Un Secteur en Croissance Dynamique

Cette prolongation intervient à un moment clé, alors que le marché des voitures électriques continue d’afficher une croissance remarquable. Entre 2020 et 2022, la progression annuelle moyenne a atteint 35%. En 2023, les particuliers représentent désormais 84% des acquisitions de véhicules électriques, contre seulement 68% en 2018.

Concrètement,cette mesure permet aux sociétés d’installer gratuitement des bornes de recharge pour leurs employés sans impact fiscal. Les frais liés à l’électricité pour ces recharges ne seront pas pris en compte dans le calcul des avantages en nature. De plus, un abattement de 50% sur ces avantages est maintenu avec un plafond révisé à environ 2000 euros pour l’année prochaine.

Accélération Vers une Mobilité Électrique

Cette initiative fait partie d’une stratégie globale visant à promouvoir l’électrification du parc automobile français. Cependant, les grandes entreprises rencontrent encore des difficultés pour atteindre leurs objectifs ; seulement 8% des nouveaux véhicules immatriculés par ces entités étaient électriques en 2023. Ces incitations fiscales pourraient néanmoins inciter davantage d’employeurs à franchir le pas.Cependant, plusieurs défis demeurent concernant les infrastructures nécessaires au chargement ainsi que sur l’autonomie des véhicules et les perceptions parmi les employés. Par ailleurs, la réduction progressive du bonus écologique pour les utilitaires et sa diminution pour les particuliers pourraient freiner cet élan vers une adoption plus large.

Avenir Prometteur Pour La Mobilité Électrique

Malgré ces obstacles potentiels, il existe un optimisme quant au futur de la mobilité électrique dans le milieu professionnel. Les avancées technologiques continues ainsi qu’un engagement croissant envers la durabilité devraient continuer à favoriser cette tendance vers une adoption accrue des véhicules écologiques.

En maintenant ces mesures fiscales avantageuses jusqu’en 2025 et au-delà, le gouvernement délivre un message fort soutenant la transition écologique dans le secteur du transport. Reste maintenant à voir si cela suffira réellement à convaincre certaines entreprises hésitantes et si cela permettra d’accélérer significativement l’électrification de leurs flottes professionnelles dans un avenir proche.

Divertissement

« À la rencontre d’un Hugo : une aventure inattendue »

Le prénom, un véritable reflet de notre identité, peut être à la fois lourd à porter et source de fierté. Dans cette chronique fascinante, le réalisateur Hugo David nous plonge dans son expérience avec un prénom très répandu. Né en 2000, il se retrouve entouré d’autres Hugo, ce qui l’amène à adopter un alias : Hugo D.. Comment ce choix a-t-il influencé son parcours ? Explorez les nuances et les histoires derrière nos prénoms et découvrez comment ils façonnent nos vies dès l’enfance jusqu’à l’âge adulte !

Les Prénoms : Un Voyage au Cœur de l’Identité

Le Rôle Crucial des Prénoms dans nos Existences

Chaque personne possède un prénom, qu’il soit courant ou singulier, et ce dernier peut engendrer à la fois fierté et embarras. Cet article explore la signification profonde et l’influence des prénoms sur notre vie quotidienne. Le réalisateur Hugo David partage son vécu avec un prénom qui a connu une forte popularité durant sa jeunesse.

une Naissance Sous le Signe de la Célébrité

Hugo David est né en 2000 à Tours, une époque où le prénom Hugo était en plein essor. Ses parents, Caroline et Rodolphe, avaient envisagé d’autres choix comme Enzo, également très en vogue à cette période. « Je pense que mes parents ont opté pour un prénom parmi les plus répandus en France plutôt qu’en hommage à Victor Hugo », confie-t-il.

Une Enfance Entourée d’Autres « Hugo »

Dès son plus jeune âge, Hugo se retrouve entouré d’autres enfants portant le même nom. Selon les statistiques de l’Insee,7 694 garçons ont été prénommés Hugo en 2000,faisant de ce prénom le quatrième plus populaire cette année-là. À l’école primaire,il côtoie plusieurs camarades appelés Thibault et autres prénoms similaires. Pour éviter toute confusion lors des appels en classe, les enseignants ajoutent souvent la première lettre du nom de famille après le prénom : ainsi devient-il rapidement « Hugo D. », un surnom auquel il s’habitue sans arduousé.

Pensées sur l’Identité Associée au Prénom

Le choix d’un prénom peut avoir un impact significatif sur notre identité personnelle tout au long de notre existence. Que ce soit pour se distinguer ou pour s’intégrer dans un groupe social spécifique, chaque individu développe une relation particulière avec son propre nom.

les prénoms ne sont pas simplement des désignations ; ils portent avec eux des récits et influencent nos interactions sociales depuis notre enfance jusqu’à l’âge adulte.

-

Business1 an ago

Business1 an agoComment lutter efficacement contre le financement du terrorisme au Nigeria : le point de vue du directeur de la NFIU

-

Général2 ans ago

Général2 ans agoX (anciennement Twitter) permet enfin de trier les réponses sur iPhone !

-

Technologie1 an ago

Technologie1 an agoTikTok revient en force aux États-Unis, mais pas sur l’App Store !

-

Général1 an ago

Général1 an agoAnker SOLIX dévoile la Solarbank 2 AC : la nouvelle ère du stockage d’énergie ultra-compatible !

-

Général1 an ago

Général1 an agoLa Gazelle de Val (405) : La Star Incontournable du Quinté d’Aujourd’hui !

-

Sport1 an ago

Sport1 an agoSaisissez les opportunités en or ce lundi 20 janvier 2025 !

-

Business1 an ago

Business1 an agoUne formidable nouvelle pour les conducteurs de voitures électriques !

-

Science et nature1 an ago

Science et nature1 an agoLes meilleures offres du MacBook Pro ce mois-ci !