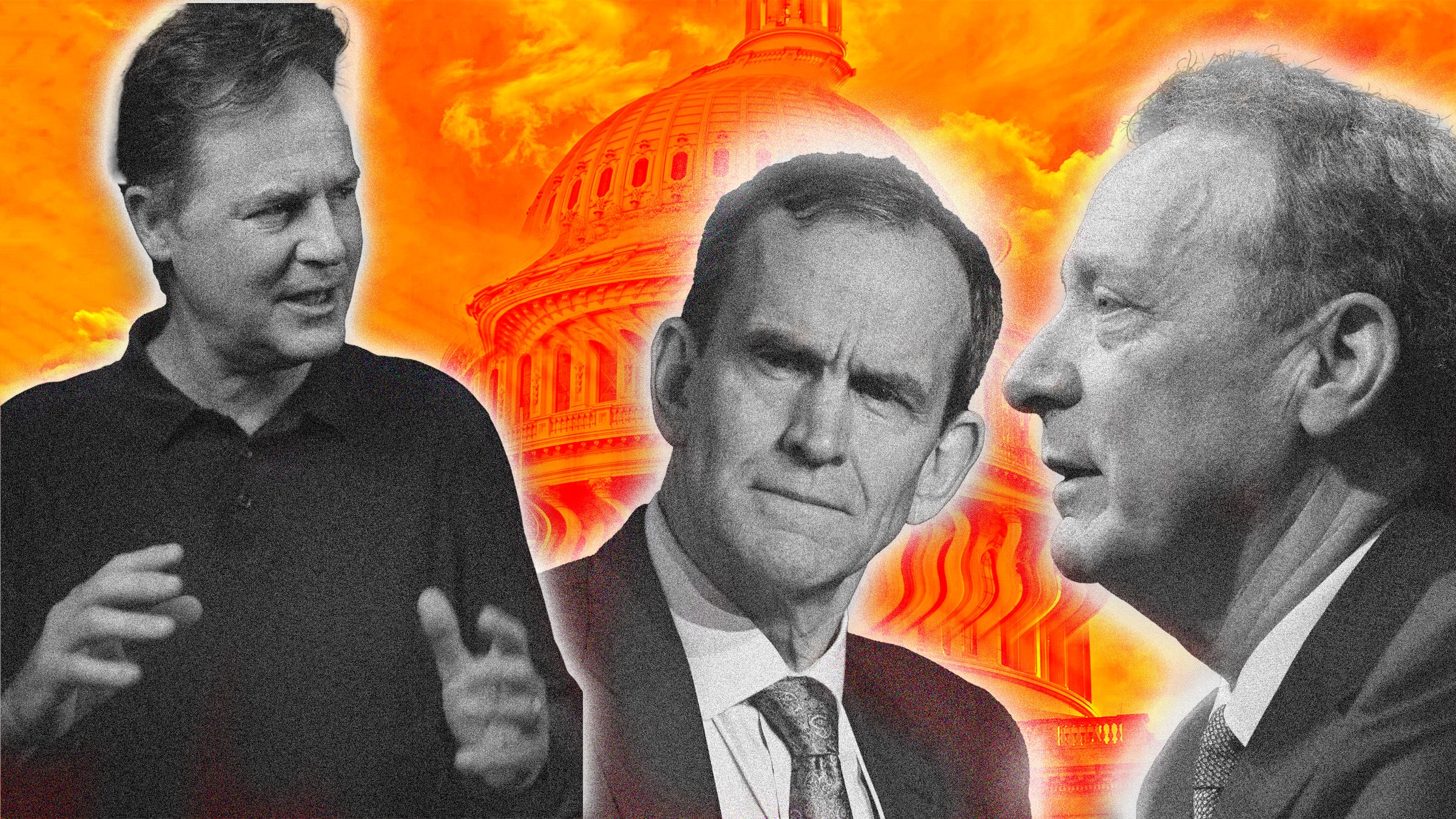

Agrandir / À gauche, une photo de stock. À droite, une image améliorée par IA basée sur la photo de stock. L’image améliorée par IA a été soumise à KnowBe4 par un candidat à un emploi.

KnowBe4, une entreprise américaine spécialisée dans la sécurité, a révélé qu’elle avait involontairement recruté un hacker nord-coréen qui a tenté d’introduire un logiciel malveillant dans le réseau de l’entreprise. Dans un article de blog publié hier, le PDG et fondateur de KnowBe4, Stu Sjouwerman, a qualifié cet incident d’avertissement, précisant qu’il avait été détecté à temps pour éviter des problèmes majeurs.

« Tout d’abord : aucun accès illégal n’a été obtenu, et aucune donnée n’a été perdue, compromise ou exfiltrée des systèmes de KnowBe4, » a écrit Sjouwerman. « Ce n’est pas une notification de violation de données, il n’y en a pas eu. Considérez cela comme un moment d’apprentissage organisationnel que je partage avec vous. Si cela peut arriver à nous, cela peut arriver à presque tout le monde. Ne laissez pas cela vous arriver. »

KnowBe4 a annoncé qu’elle recherchait un ingénieur logiciel pour son équipe interne d’IA. L’entreprise a embauché une personne qui, il s’est avéré, venait de Corée du Nord et utilisait « une identité valide mais volée basée aux États-Unis » ainsi qu’une photo « améliorée » par intelligence artificielle. Une enquête active du FBI est en cours, suspectant que le travailleur soit ce que KnowBe4 a qualifié de « menace interne/acteur d’État-nation. »

Basée en Floride, KnowBe4 opère dans 11 pays et propose des formations à la sensibilisation à la sécurité, y compris des tests de sécurité contre le phishing, à des clients d’entreprise. Si vous recevez parfois un faux e-mail de phishing de votre employeur, il est possible que vous travailliez pour une entreprise qui utilise le service KnowBe4 pour tester la capacité de ses employés à repérer les arnaques.

Vérification des antécédents et entretiens vidéo réussis

KnowBe4 a recruté le hacker nord-coréen par le biais de son processus habituel. « Nous avons publié l’offre d’emploi, reçu des CV, mené des entretiens, effectué des vérifications des antécédents, vérifié les références et embauché la personne. Nous lui avons envoyé son poste de travail Mac, et dès qu’il a été reçu, il a immédiatement commencé à charger un logiciel malveillant, » a déclaré l’entreprise.

Bien que la photo fournie aux ressources humaines ait été fausse, la personne interviewée semblait suffisamment ressemblante pour passer. L’équipe des ressources humaines de KnowBe4 « a réalisé quatre entretiens vidéo à des moments différents, confirmant que l’individu correspondait à la photo fournie dans sa candidature, » a précisé le post. « De plus, une vérification des antécédents et toutes les autres vérifications préalables à l’embauche ont été effectuées et se sont révélées positives en raison de l’identité volée utilisée. C’était une vraie personne utilisant une identité valide mais volée basée aux États-Unis. La photo était ‘améliorée’ par IA. »

Les deux images en haut de cet article montrent une photo de stock et ce que KnowBe4 affirme être le faux créé par IA basé sur la photo de stock. La photo de stock est à gauche, et le faux généré par IA est à droite.

L’employé, désigné par « XXXX » dans le post, a été embauché en tant qu’ingénieur logiciel principal. Les activités suspectes du nouvel employé ont été signalées par un logiciel de sécurité, ce qui a conduit le Centre des opérations de sécurité (SOC) de KnowBe4 à enquêter :

Le 15 juillet 2024, une série d’activités suspectes a été détectée sur l’utilisateur à partir de 21h55 EST. Lorsque ces alertes sont arrivées, l’équipe SOC de KnowBe4 a contacté l’utilisateur pour s’enquérir de l’activité anormale et de sa cause possible. XXXX a répondu au SOC qu’il suivait des étapes sur son guide de routeur pour résoudre un problème de vitesse et que cela avait pu causer un compromis.

Le hacker a effectué diverses actions pour manipuler les fichiers d’historique de session, transférer des fichiers potentiellement nuisibles et exécuter des logiciels non autorisés. Il a utilisé un Raspberry Pi pour télécharger le logiciel malveillant. Le SOC a tenté d’obtenir plus de détails de XXXX, y compris de le joindre par téléphone. XXXX a déclaré qu’il n’était pas disponible pour un appel et est devenu par la suite injoignable. Vers 22h20 EST, le SOC a contenu l’appareil de XXXX.

“Faux travailleur informatique de Corée du Nord”

L’analyse du SOC a indiqué que le chargement du logiciel malveillant « pouvait avoir été intentionnel de la part de l’utilisateur, » et le groupe « soupçonnait qu’il pourrait s’agir d’une menace interne/acteur d’État-nation, » a déclaré le post.

« Nous avons partagé les données collectées avec nos amis de Mandiant, un expert mondial en cybersécurité, et le FBI, pour corroborer nos premières conclusions. Il s’avère que c’était un faux travailleur informatique de Corée du Nord, » a écrit Sjouwerman.

KnowBe4 a précisé qu’elle ne pouvait pas fournir beaucoup de détails en raison de l’enquête active du FBI. Cependant, la personne embauchée pour le poste aurait pu se connecter à l’ordinateur de l’entreprise à distance depuis la Corée du Nord, a expliqué Sjouwerman :

Le fonctionnement est que le faux travailleur demande à recevoir son poste de travail à une adresse qui est essentiellement une « ferme de portables IT. » Il se connecte ensuite via VPN depuis l’endroit où il se trouve réellement (Corée du Nord ou juste de l’autre côté de la frontière en Chine) et travaille de nuit pour donner l’impression qu’il travaille pendant la journée aux États-Unis. L’escroquerie est qu’il effectue réellement le travail, est bien payé, et reverse une grande partie à la Corée du Nord pour financer ses programmes illégaux. Je n’ai pas besoin de vous parler des risques graves que cela représente. C’est bien que nous ayons de nouveaux employés dans une zone hautement restreinte lorsqu’ils commencent, et qu’ils n’aient pas accès aux systèmes de production. Nos contrôles l’ont détecté, mais cela a été un moment d’apprentissage que je suis heureux de partager avec tout le monde.