Technologie

CrowdStrike a également infiltré Debian et Rocky Linux plus tôt cette année : les hackers profitent du chaos du vendredi !

La semaine dernière, un problème avec l’agent Falcon Sensor de CrowdStrike a provoqué un véritable chaos mondial. Alors que les acteurs malveillants s’empressent d’exploiter cette situation, il est crucial de se rappeler qu’un incident similaire s’est produit plus tôt cette année, lorsque tous les serveurs Debian Linux ont planté suite à une mise à jour de CrowdStrike. Cette mise à jour, incompatible avec la version stable de Debian, a mis en lumière des failles inquiétantes dans les procédures de test de l’entreprise. Les conséquences de cette panne continuent de se faire sentir, alors que les cybercriminels profitent de la confusion ambiante.

Contexte et Importance des Incidents de Sécurité

Perturbations Récentes : La semaine dernière, un problème lié à l’agent Falcon Sensor de CrowdStrike a provoqué des perturbations majeures à l’échelle mondiale, et les conséquences se poursuivent alors que des acteurs malveillants cherchent à tirer parti de la situation. Il est intéressant de rappeler un incident moins médiatisé survenu plus tôt cette année, lorsque la mise à jour de CrowdStrike a entraîné le plantage simultané de tous les serveurs Debian Linux, les empêchant de démarrer. Il a fallu plusieurs semaines à ce fournisseur de cybersécurité pour fournir une analyse des causes profondes, révélant que la mise à jour était incompatible avec la dernière version stable de Debian.

Récapitulatif des Événements : Les événements de vendredi ne sont pas les premiers à avoir causé des perturbations significatives sur plusieurs systèmes d’exploitation par CrowdStrike, un fournisseur de services de cybersécurité bien connu. Pour résumer, des machines Windows à travers le monde ont commencé à afficher le redouté écran bleu de la mort lors de leur démarrage, affectant des secteurs tels que les banques, les compagnies aériennes, les médias, les chaînes alimentaires et bien d’autres entreprises. Le problème a été attribué à la société de sécurité et à un problème avec son agent Falcon Sensor, en lien avec des applications et services Microsoft 365.

Problèmes de Compatibilité Persistants

Incidents Passés : Un autre incident, moins remarqué, s’est produit en avril lorsque la mise à jour de CrowdStrike a provoqué le plantage simultané de tous les serveurs Debian Linux. Cette mise à jour était incompatible avec la version stable la plus récente de Debian, malgré le fait que cette distribution Linux soit censée être prise en charge par CrowdStrike.

Problèmes Répétitifs : Ces incidents sur plusieurs mois soulignent des problèmes de compatibilité persistants entre le logiciel de sécurité et certaines distributions Linux. Par exemple, des utilisateurs de CrowdStrike ont signalé des problèmes similaires après la mise à niveau vers Rocky Linux 9.4, où les serveurs ont planté en raison d’un problème de noyau.

Réaction de CrowdStrike et Conséquences

Réponse Lente : La réponse de CrowdStrike à l’incident Debian a été lente. Il a fallu plusieurs semaines pour fournir une analyse des causes profondes, qui a révélé que la configuration de Debian Linux n’était pas incluse dans leur matrice de tests.

Inquiétudes Soulevées : Ces problèmes antérieurs soulèvent de sérieuses inquiétudes quant aux procédures de mise à jour et de test du logiciel de l’entreprise. La lenteur de la réponse à l’incident Debian suggère que les procédures de test de l’entreprise sont inadéquates pour les systèmes Linux, entraînant ces problèmes de compatibilité.

Conséquences de l’Incident Global

Poursuite des Perturbations : Pendant ce temps, les répercussions de l’incident mondial de vendredi se poursuivent. CrowdStrike a corrigé le bogue de l’agent Windows, mais le processus de remédiation manuelle de chaque ordinateur affecté devrait continuer à causer des perturbations. Il n’est pas surprenant que des acteurs malveillants exploitent cette situation.

Exploitation par des Cybercriminels : La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a rapporté que, bien que l’incident ne soit pas dû à une cyberattaque, des hackers s’engagent dans des activités malveillantes telles que le phishing, profitant du chaos. Des acteurs malveillants envoient des courriels de phishing à partir de domaines imitant CrowdStrike, prétendant faussement offrir des solutions à l’incident en échange de paiements vers des portefeuilles crypto aléatoires.

Stratégies de Manipulation : Les cybercriminels se font passer pour des employés de CrowdStrike ou d’autres spécialistes techniques par le biais d’emails ou même d’appels téléphoniques. Ils ont également rapidement mis en place des sites Web trompeurs avec des noms de domaine contenant des mots-clés tels que « CrowdStrike » et « écran bleu ». Une fois qu’ils ont piégé leurs victimes, ils les incitent à révéler des informations sensibles telles que des mots de passe et d’autres codes de sécurité.

Général

Anker SOLIX dévoile la Solarbank 2 AC : la nouvelle ère du stockage d’énergie ultra-compatible !

Découvrez le Solarbank 2 AC, une véritable révolution dans le domaine de l’énergie solaire ! Grâce à ses batteries au phosphate de fer lithium, ce système s’adapte parfaitement à vos besoins. Avec une puissance impressionnante de 2400 watts et la possibilité d’ajouter jusqu’à cinq batteries supplémentaires, il assure un stockage optimal. Sa compatibilité avec le compteur Anker SOLIX Smart favorise une gestion intelligente de votre consommation énergétique. Ne ratez pas l’offre spéciale « early bird », disponible dès maintenant pour seulement 999 euros ! Saisissez cette chance unique !

Le Solarbank 2 AC : Une Révolution dans le Stockage Énergétique

Batteries au Lithium Fer Phosphate

Le Solarbank 2 AC se démarque par l’utilisation de batteries au lithium fer phosphate (LFP), reconnues pour leur sécurité et leur efficacité. Ce modèle est particulièrement innovant grâce à son système de couplage alternatif, qui lui permet de s’adapter facilement à divers systèmes solaires déjà en place.Que ce soit pour des installations sur toiture, des systèmes solaires compacts pour balcons ou d’autres configurations réduites, il peut fonctionner avec un micro-onduleur de 800 Watts.

Capacité et flexibilité Énergétique

Avec une capacité maximale d’injection dans le réseau domestique atteignant 1200 watts,le Solarbank 2 AC peut être associé à deux régulateurs solaires MPPT. Cela ouvre la possibilité d’ajouter jusqu’à 1200 watts supplémentaires via des panneaux solaires additionnels, portant ainsi la puissance totale à un impressionnant 2400 watts. Pour les utilisateurs nécessitant davantage de stockage énergétique, il est possible d’intégrer jusqu’à cinq batteries supplémentaires de 1,6 kilowattheure chacune, augmentant la capacité totale à 9,6 kilowattheures.

Intégration dans un Écosystème Intelligent

Le Solarbank 2 AC s’intègre parfaitement dans un écosystème énergétique intelligent grâce à sa compatibilité avec le compteur Anker SOLIX Smart et les prises intelligentes proposées par Anker. cette fonctionnalité permet une gestion optimisée de la consommation électrique tout en réduisant les pertes énergétiques inutiles. De plus, Anker SOLIX prévoit d’étendre cette compatibilité aux dispositifs Shelly.

Durabilité et Résistance aux Intempéries

Anker SOLIX met également l’accent sur la longévité du Solarbank 2 AC. Conçu pour supporter au moins 6000 cycles de charge, cet appareil a une durée de vie estimée dépassant quinze ans. Il est accompagné d’une garantie fabricant décennale et possède une certification IP65 qui assure sa résistance face aux intempéries tout en étant capable de fonctionner dans des températures variant entre -20 °C et +55 °C.

Disponibilité et Offres Promotionnelles

Le solarbank 2 AC est disponible sur le site officiel d’Anker SOLIX ainsi que sur Amazon au prix standard de 1299 euros. Cependant, une offre promotionnelle « early bird » sera active du 20 janvier au 23 février 2025, permettant aux acheteurs intéressés d’acquérir cet appareil dès 999 euros ! Cette promotion inclut également un compteur Anker SOLIX Smart offert pour chaque commande passée durant cette période spéciale.

le Solarbank 2 AC représente une avancée significative dans le domaine du stockage énergétique domestique grâce à ses caractéristiques techniques avancées et son engagement envers la durabilité environnementale.

Technologie

Ne manquez pas cette offre incroyable : le Air Fryer Moulinex Easy Fry Max à -42% sur Amazon !

Les soldes d’hiver sont là ! Ne ratez pas l’incroyable offre d’Amazon sur le Moulinex Easy Fry Max, à seulement 69 euros au lieu de 119 euros, soit une réduction sensationnelle de -42% ! Avec sa capacité généreuse de 5 L, cette friteuse sans huile est idéale pour régaler jusqu’à 6 convives. Grâce à ses 10 programmes de cuisson et son interface tactile intuitive, préparez des plats sains et savoureux en un clin d’œil. Dépêchez-vous, les stocks s’épuisent vite et cette offre est limitée dans le temps !

Technologie

Les soldes d’hiver sont en cours, et Amazon en profite pour offrir des promotions intéressantes, notamment sur les friteuses à air. Actuellement, le Moulinex Easy Fry Max est proposé à un prix attractif de 69 euros au lieu de 119 euros, ce qui représente une réduction immédiate de 42 %. C’est une occasion parfaite pour acquérir une friteuse sans huile XL d’une capacité généreuse de 5 L, idéale pour préparer des repas pour jusqu’à six personnes à un tarif très compétitif.

Étant donné que cette offre est limitée dans le temps,il est conseillé d’agir rapidement si vous souhaitez en bénéficier. De plus, avec un tel prix, les stocks pourraient s’épuiser rapidement. Ce modèle se classe parmi les meilleures ventes sur Amazon avec plus de 1000 unités écoulées le mois dernier.

Profitez des offres sur Amazon

Amazon propose également la livraison gratuite et rapide pour cet article qui bénéficie d’une garantie de deux ans. En outre, il existe une option de paiement échelonné en quatre fois sans frais sur ce modèle. Enfin, sachez que vous avez la possibilité de changer d’avis et retourner le produit gratuitement dans un délai de 30 jours afin d’obtenir un remboursement intégral.

Moulinex Easy Fry Max : cuisinez sainement pour toute la famille

Le moulinex Easy Fry Max fonctionne comme un four à air chaud permettant la préparation de plats savoureux tout en utilisant peu ou pas du tout d’huile. En plus des frites croustillantes qu’il réalise parfaitement, cet appareil se révèle très polyvalent et peut cuisiner une multitude d’autres recettes.

avec ses dix programmes prédéfinis adaptés à divers ingrédients tels que poulet,steak,poisson ou légumes ainsi que des options pour bacon et desserts comme les pizzas ,cet appareil répond aux besoins variés des familles modernes. De plus, Moulinex met à disposition un livre numérique rempli de recettes accessible via QR Code afin que vous puissiez facilement trouver l’inspiration culinaire lorsque nécessaire.

Sa capacité généreuse permet non seulement la préparation rapide mais aussi économique : jusqu’à 70 % moins énergivore et presque deux fois plus rapide qu’un four traditionnel ! Son interface intuitive avec écran tactile facilite son utilisation quotidienne.

en outre, le panier antiadhésif compatible lave-vaisselle simplifie grandement l’entretien après chaque utilisation. N’oubliez pas qu’il s’agit là encore d’une offre temporaire ; ne tardez donc pas si vous souhaitez profiter du meilleur prix possible sur cette friteuse innovante !

Pour accéder à cette remise exceptionnelle :

Technologie

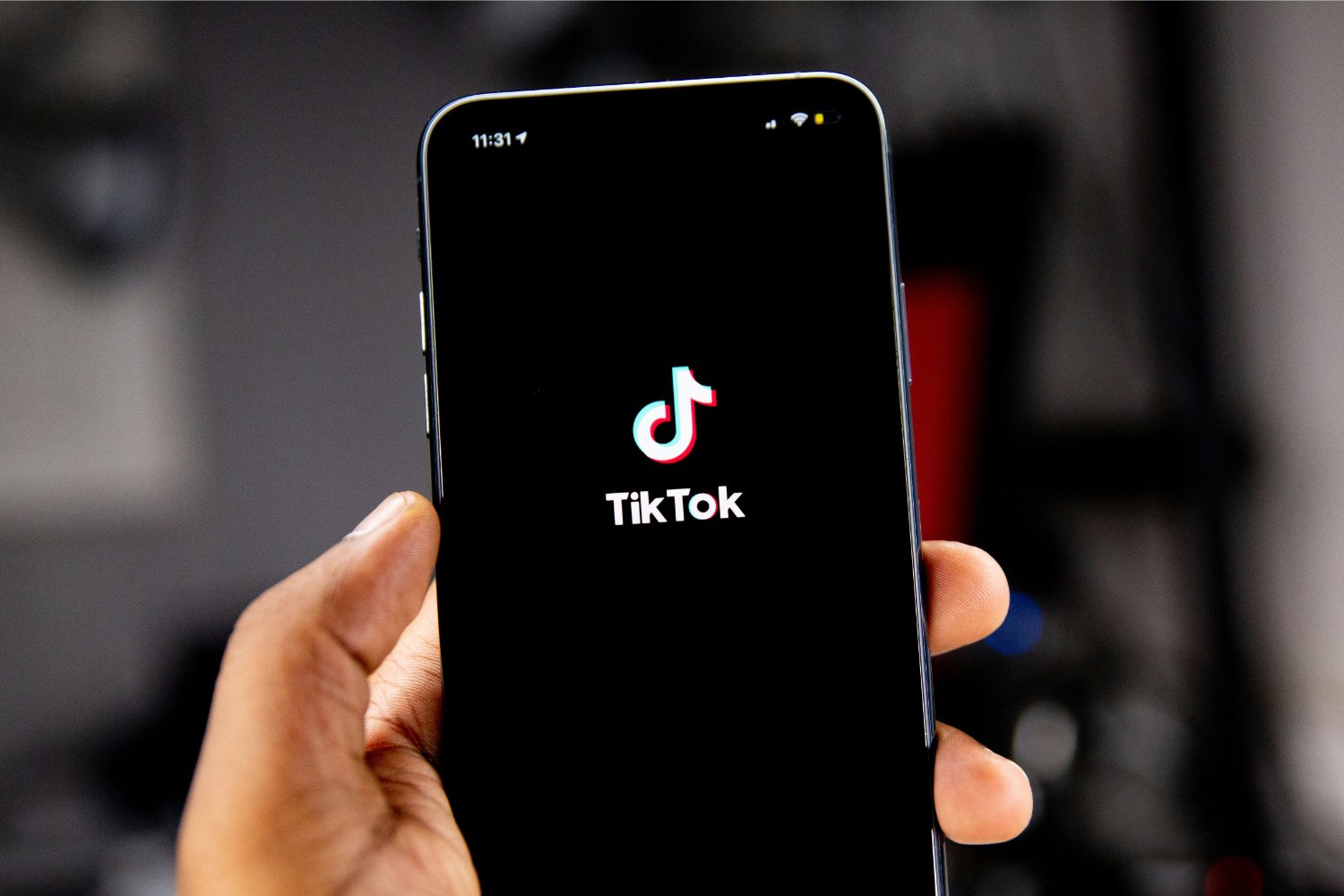

TikTok revient en force aux États-Unis, mais pas sur l’App Store !

Le suspense autour de TikTok est à son comble ! En avril 2024, le Congrès américain a voté une loi obligeant l’application à changer de propriétaire avant le 19 janvier. Les utilisateurs ont anxieusement attendu la décision finale. Bien que TikTok ait brièvement cessé ses activités, elle est revenue en ligne, mais absente de l’App Store. Apple justifie cette décision par des obligations légales. Cependant, les utilisateurs peuvent toujours accéder à leur compte… sans mises à jour. L’avenir de TikTok pourrait prendre un tournant décisif avec les promesses du nouveau président.

Technologie

En avril 2024, le Congrès américain a adopté une législation obligeant TikTok à trouver un nouvel acquéreur, ByteDance étant accusé d’activités d’espionnage. Les utilisateurs de l’submission aux États-Unis ont donc attendu avec impatience le week-end précédent la date limite du 19 janvier pour savoir si TikTok serait interdit dans le pays.

Bien que TikTok n’ait pas réussi à dénicher un repreneur avant cette échéance, l’application a temporairement suspendu ses activités… mais seulement pour quelques heures. le réseau social est désormais de retour en ligne, mais il n’est plus accessible sur l’App Store.

Retour de TikTok : Une Absence Persistante sur l’App Store

Apple a expliqué sa décision de retirer TikTok de son App store par un communiqué officiel. « Apple doit respecter les lois en vigueur dans les régions où elle opère. Selon la loi Protecting Americans from Foreign Adversary Controlled Applications act, les applications développées par ByteDance ltd., y compris TikTok et ses filiales comme CapCut et Lemon8, ne pourront plus être téléchargées ou mises à jour sur l’App Store pour les utilisateurs américains après le 19 janvier 2025 », précise la société.

Il est crucial de souligner que les utilisateurs américains ayant déjà installé TikTok peuvent toujours accéder au service. Cependant, ils ne recevront plus aucune mise à jour future de l’application. L’avenir du réseau social pourrait dépendre des décisions du nouveau président des États-Unis.

DÉCLARATION DE TIKTOK :

>

En collaboration avec nos partenaires techniques, nous travaillons activement à rétablir notre service. Nous remercions le président Trump pour avoir clarifié la situation et rassuré nos partenaires qu’ils ne subiront aucune sanction en continuant d’offrir TikTok aux plus de 170 millions d’utilisateurs…

Le successeur de Joe Biden sera investi comme président ce lundi 20 janvier et prévoit d’émettre un décret afin d’accorder un délai supplémentaire à TikTok pour trouver un acquéreur potentiel.Donald Trump propose même que les États-Unis détiennent une participation significative dans cette application.

« Je souhaite que les États-Unis possèdent une part importante dans une coentreprise avec cet outil numérique afin que nous puissions préserver son intégrité tout en lui permettant d’évoluer […]. Ainsi,notre pays détiendrait la moitié des parts dans une coentreprise établie entre nous et tout acheteur sélectionné »,a déclaré Donald Trump.

L’avenir immédiat de TikTok pourrait donc connaître des évolutions majeures très prochainement. Il convient également de noter qu’une rumeur circulait selon laquelle Elon Musk envisagerait d’acquérir des parts dans la plateforme,mais celle-ci a été rapidement démentie par un porte-parole officiel.

-

Business1 an ago

Business1 an agoComment lutter efficacement contre le financement du terrorisme au Nigeria : le point de vue du directeur de la NFIU

-

Général2 ans ago

Général2 ans agoX (anciennement Twitter) permet enfin de trier les réponses sur iPhone !

-

Technologie1 an ago

Technologie1 an agoTikTok revient en force aux États-Unis, mais pas sur l’App Store !

-

Général1 an ago

Général1 an agoAnker SOLIX dévoile la Solarbank 2 AC : la nouvelle ère du stockage d’énergie ultra-compatible !

-

Général1 an ago

Général1 an agoLa Gazelle de Val (405) : La Star Incontournable du Quinté d’Aujourd’hui !

-

Sport1 an ago

Sport1 an agoSaisissez les opportunités en or ce lundi 20 janvier 2025 !

-

Business1 an ago

Business1 an agoUne formidable nouvelle pour les conducteurs de voitures électriques !

-

Science et nature1 an ago

Science et nature1 an agoDes Projets Ambitieux qui Pourraient Redéfinir la Géopolitique