Technologie

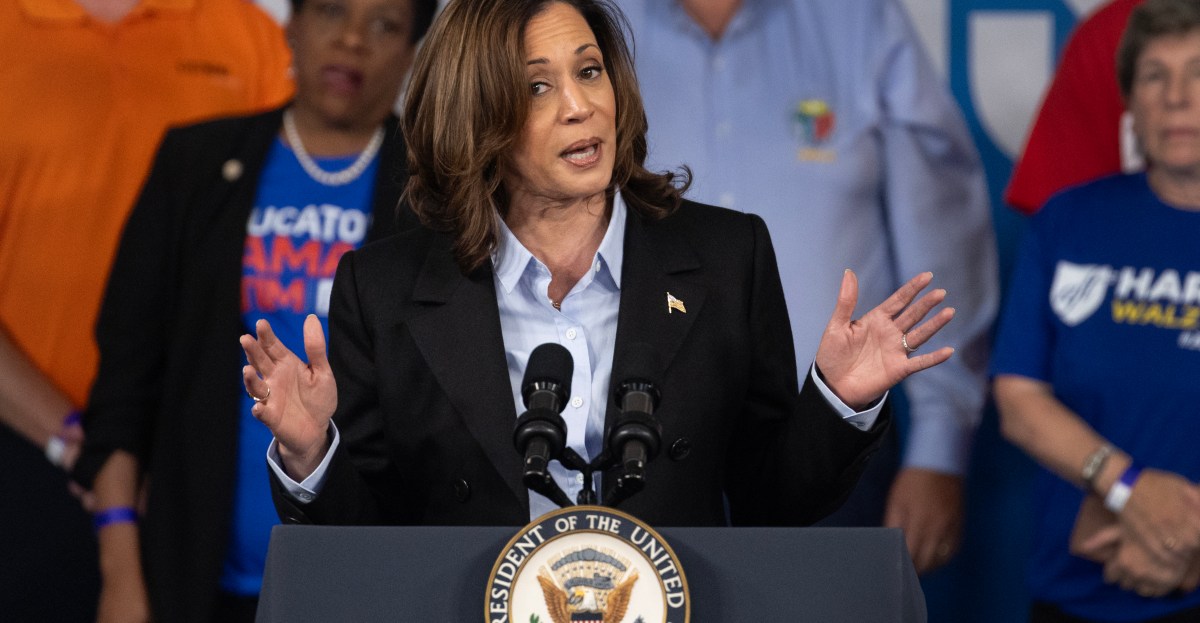

Joe Biden a perdu Internet : Kamala Harris s’efforce de le reconquérir !

La campagne de Trump s’est acharnée à dépeindre Biden comme trop vieux et inapte à gouverner. Bien que la discipline républicaine ne soit pas la seule raison de l’adhésion à ce récit, elle n’a pas nui. Kamala Harris, avec sa personnalité pétillante et son âge, a su créer des moments viraux authentiques, contrastant avec les deux vieux politiciens. Les jeunes électeurs s’engagent, et l’énergie autour de sa campagne est palpable. La dynamique change, et Harris semble prête à captiver un public avide de renouveau.

La campagne de Trump s’est concentrée sans relâche sur la représentation de Biden comme étant trop âgé et déconnecté pour gouverner. Bien que la discipline républicaine ne soit pas la seule raison pour laquelle cette narrative a pris racine dans l’esprit du public, elle n’a pas semblé nuire à cette perception.

Flaherty n’avait pas tort en affirmant que l’internet est devenu plus difficile à naviguer, et encore plus à rendre viral, depuis la dernière élection. Une vidéo qui accumule des millions de vues peut apparaître sur ma page d’accueil sans jamais atteindre la vôtre. Créer du contenu pour des groupes de niche peut aider une campagne à cibler certains segments démographiques, mais cela ne suscite pas les moments partagés que nous vivons avec l’ascension en ligne de Harris.

« L’engagement que nous observons, non seulement pour la campagne de la vice-présidente, mais pour chaque cause depuis cette annonce, est impressionnant », a déclaré Josh Cook, président de Good Influence, un réseau d’influenceurs politiques. « Il y a une énergie palpable, et cela profite à tout le monde. »

Même sans le soutien des partisans de Harris, surnommés #KHive, son jeune âge et sa personnalité excentrique lui ont permis d’inspirer des mèmes bien avant qu’elle n’en ait besoin. Cela a créé un moment viral organique, la plaçant en contraste frappant avec Biden et Trump. La stratégie de cibler des individus avec du contenu sur mesure, peu propice au partage, n’a pas fonctionné ; c’est la candidate et la perception qu’en avaient les gens qui ont fait la différence.

Activant des groupes de fans comme le KHive, la campagne de Harris semble mobiliser ces communautés. Dans un post sur X, le compte Swifties for Harris a annoncé un appel à la jeunesse avec la campagne.

La Salle de Discussion

Cette semaine sur X, le journaliste du New Yorker Kyle Chayka s’est demandé si le célèbre cri de Howard Dean lui aurait rapporté plus de capital politique en 2024 qu’il y a 20 ans. Bien que je pense que Chayka ait posé la question en partie pour plaisanter, je vais tenter d’y répondre sérieusement, car c’est amusant.

Pour commencer, la plupart des électeurs ne s’intéressent pleinement à une élection que bien plus tard dans le cycle. Après l’Iowa, le cri de Dean était probablement l’une des premières choses que de nombreux électeurs ont retenues à son sujet. Cette première impression a influencé le reste de sa campagne, alors que John Kerry et John Edwards commençaient déjà à prendre de l’ampleur.

Bien que l’équipe de Dean aurait pu le propulser sur TikTok et obtenir des interviews avec des podcasteurs populaires avant sa performance désastreuse lors des caucus de l’Iowa en 2004, il aurait probablement subi des conséquences similaires aujourd’hui.

Contrairement à Dean, Kamala Harris est une figure bien connue, et son remplacement de Biden lui a permis de se réintroduire à un moment crucial après le premier débat, alors que l’internet était fatigué d’entendre parler de deux politiciens âgés peu inspirants.

Mais j’aimerais connaître votre avis ! Être un personnage un peu loufoque est-il plus un inconvénient qu’un atout ? Même en ligne ? Laissez un commentaire sur le site ou envoyez-moi un email.

Lectures Recommandées

- La Réaction de la Droite au Retrait de Biden : C’est un ‘Coup’ La théorie du complot favorite de la droite cette semaine est que les démocrates ont orchestré un coup ou ont soudoyé Biden pour qu’il se retire en tant que candidat présidentiel du parti.

- Les Donateurs de Silicon Valley Abandonnent Biden. Kamala Harris les Récupère Des méga-donateurs de Silicon Valley comme Reid Hoffman et Ron Conway ont rapidement soutenu Harris après que les leaders technologiques aient retenu leurs fonds pendant que Biden était en tête de liste.

- TikTok Lite Laisse Jusqu’à 1 Milliard d’Utilisateurs avec Moins de Protections TikTok Lite, conçu pour des vitesses de connexion plus faibles, ne parvient pas à étiqueter le contenu généré par l’IA au même rythme que la version complète de l’application.

Autres Lectures

- La Banqueroute Morale de Marc Andreessen et Ben Horowitz Les fondateurs de la société de capital-risque a16z, Marc Andreessen et Ben Horowitz, ont récemment rejoint le chœur croissant de leaders de Silicon Valley soutenant Trump. Dans un article pour The Verge, Elizabeth Lopatto soutient que cette dynamique vers la droite est moins un mouvement qu’une « clique ».

- L’Arbitre des Campagnes Politiques Dans une interview avec le technologue politique républicain Eric Wilson, le président de la FEC, Sean Cooksey, déclare que la commission ne mettra probablement pas en place de nouvelles réglementations sur l’IA et la publicité avant l’élection.

- La Pop Craveification des Nouvelles de Dernière Minute Si vous êtes une personne normale qui n’a pas activé les notifications pour le compte X de la campagne de Biden, vous avez probablement appris qu’il se retirait par un média ou un groupe de discussion. De plus en plus, les jeunes obtiennent leurs nouvelles de dernière minute de comptes de mèmes et de shitposters, comme l’a écrit Taylor Lorenz dans sa newsletter cette semaine.

Le Téléchargement

Cette semaine dans le podcast, la rédactrice senior Lauren Goode se joint à moi, Leah et David pour discuter de la situation à Silicon Valley. Peu après l’annonce de Harris concernant sa candidature à la nomination démocrate, des milliardaires influents comme Reid Hoffman se sont précipités pour soutenir sa campagne. Écoutez-le où que vous obteniez vos podcasts !

Général

Anker SOLIX dévoile la Solarbank 2 AC : la nouvelle ère du stockage d’énergie ultra-compatible !

Découvrez le Solarbank 2 AC, une véritable révolution dans le domaine de l’énergie solaire ! Grâce à ses batteries au phosphate de fer lithium, ce système s’adapte parfaitement à vos besoins. Avec une puissance impressionnante de 2400 watts et la possibilité d’ajouter jusqu’à cinq batteries supplémentaires, il assure un stockage optimal. Sa compatibilité avec le compteur Anker SOLIX Smart favorise une gestion intelligente de votre consommation énergétique. Ne ratez pas l’offre spéciale « early bird », disponible dès maintenant pour seulement 999 euros ! Saisissez cette chance unique !

Le Solarbank 2 AC : Une Révolution dans le Stockage Énergétique

Batteries au Lithium Fer Phosphate

Le Solarbank 2 AC se démarque par l’utilisation de batteries au lithium fer phosphate (LFP), reconnues pour leur sécurité et leur efficacité. Ce modèle est particulièrement innovant grâce à son système de couplage alternatif, qui lui permet de s’adapter facilement à divers systèmes solaires déjà en place.Que ce soit pour des installations sur toiture, des systèmes solaires compacts pour balcons ou d’autres configurations réduites, il peut fonctionner avec un micro-onduleur de 800 Watts.

Capacité et flexibilité Énergétique

Avec une capacité maximale d’injection dans le réseau domestique atteignant 1200 watts,le Solarbank 2 AC peut être associé à deux régulateurs solaires MPPT. Cela ouvre la possibilité d’ajouter jusqu’à 1200 watts supplémentaires via des panneaux solaires additionnels, portant ainsi la puissance totale à un impressionnant 2400 watts. Pour les utilisateurs nécessitant davantage de stockage énergétique, il est possible d’intégrer jusqu’à cinq batteries supplémentaires de 1,6 kilowattheure chacune, augmentant la capacité totale à 9,6 kilowattheures.

Intégration dans un Écosystème Intelligent

Le Solarbank 2 AC s’intègre parfaitement dans un écosystème énergétique intelligent grâce à sa compatibilité avec le compteur Anker SOLIX Smart et les prises intelligentes proposées par Anker. cette fonctionnalité permet une gestion optimisée de la consommation électrique tout en réduisant les pertes énergétiques inutiles. De plus, Anker SOLIX prévoit d’étendre cette compatibilité aux dispositifs Shelly.

Durabilité et Résistance aux Intempéries

Anker SOLIX met également l’accent sur la longévité du Solarbank 2 AC. Conçu pour supporter au moins 6000 cycles de charge, cet appareil a une durée de vie estimée dépassant quinze ans. Il est accompagné d’une garantie fabricant décennale et possède une certification IP65 qui assure sa résistance face aux intempéries tout en étant capable de fonctionner dans des températures variant entre -20 °C et +55 °C.

Disponibilité et Offres Promotionnelles

Le solarbank 2 AC est disponible sur le site officiel d’Anker SOLIX ainsi que sur Amazon au prix standard de 1299 euros. Cependant, une offre promotionnelle « early bird » sera active du 20 janvier au 23 février 2025, permettant aux acheteurs intéressés d’acquérir cet appareil dès 999 euros ! Cette promotion inclut également un compteur Anker SOLIX Smart offert pour chaque commande passée durant cette période spéciale.

le Solarbank 2 AC représente une avancée significative dans le domaine du stockage énergétique domestique grâce à ses caractéristiques techniques avancées et son engagement envers la durabilité environnementale.

Technologie

Ne manquez pas cette offre incroyable : le Air Fryer Moulinex Easy Fry Max à -42% sur Amazon !

Les soldes d’hiver sont là ! Ne ratez pas l’incroyable offre d’Amazon sur le Moulinex Easy Fry Max, à seulement 69 euros au lieu de 119 euros, soit une réduction sensationnelle de -42% ! Avec sa capacité généreuse de 5 L, cette friteuse sans huile est idéale pour régaler jusqu’à 6 convives. Grâce à ses 10 programmes de cuisson et son interface tactile intuitive, préparez des plats sains et savoureux en un clin d’œil. Dépêchez-vous, les stocks s’épuisent vite et cette offre est limitée dans le temps !

Technologie

Les soldes d’hiver sont en cours, et Amazon en profite pour offrir des promotions intéressantes, notamment sur les friteuses à air. Actuellement, le Moulinex Easy Fry Max est proposé à un prix attractif de 69 euros au lieu de 119 euros, ce qui représente une réduction immédiate de 42 %. C’est une occasion parfaite pour acquérir une friteuse sans huile XL d’une capacité généreuse de 5 L, idéale pour préparer des repas pour jusqu’à six personnes à un tarif très compétitif.

Étant donné que cette offre est limitée dans le temps,il est conseillé d’agir rapidement si vous souhaitez en bénéficier. De plus, avec un tel prix, les stocks pourraient s’épuiser rapidement. Ce modèle se classe parmi les meilleures ventes sur Amazon avec plus de 1000 unités écoulées le mois dernier.

Profitez des offres sur Amazon

Amazon propose également la livraison gratuite et rapide pour cet article qui bénéficie d’une garantie de deux ans. En outre, il existe une option de paiement échelonné en quatre fois sans frais sur ce modèle. Enfin, sachez que vous avez la possibilité de changer d’avis et retourner le produit gratuitement dans un délai de 30 jours afin d’obtenir un remboursement intégral.

Moulinex Easy Fry Max : cuisinez sainement pour toute la famille

Le moulinex Easy Fry Max fonctionne comme un four à air chaud permettant la préparation de plats savoureux tout en utilisant peu ou pas du tout d’huile. En plus des frites croustillantes qu’il réalise parfaitement, cet appareil se révèle très polyvalent et peut cuisiner une multitude d’autres recettes.

avec ses dix programmes prédéfinis adaptés à divers ingrédients tels que poulet,steak,poisson ou légumes ainsi que des options pour bacon et desserts comme les pizzas ,cet appareil répond aux besoins variés des familles modernes. De plus, Moulinex met à disposition un livre numérique rempli de recettes accessible via QR Code afin que vous puissiez facilement trouver l’inspiration culinaire lorsque nécessaire.

Sa capacité généreuse permet non seulement la préparation rapide mais aussi économique : jusqu’à 70 % moins énergivore et presque deux fois plus rapide qu’un four traditionnel ! Son interface intuitive avec écran tactile facilite son utilisation quotidienne.

en outre, le panier antiadhésif compatible lave-vaisselle simplifie grandement l’entretien après chaque utilisation. N’oubliez pas qu’il s’agit là encore d’une offre temporaire ; ne tardez donc pas si vous souhaitez profiter du meilleur prix possible sur cette friteuse innovante !

Pour accéder à cette remise exceptionnelle :

Technologie

TikTok revient en force aux États-Unis, mais pas sur l’App Store !

Le suspense autour de TikTok est à son comble ! En avril 2024, le Congrès américain a voté une loi obligeant l’application à changer de propriétaire avant le 19 janvier. Les utilisateurs ont anxieusement attendu la décision finale. Bien que TikTok ait brièvement cessé ses activités, elle est revenue en ligne, mais absente de l’App Store. Apple justifie cette décision par des obligations légales. Cependant, les utilisateurs peuvent toujours accéder à leur compte… sans mises à jour. L’avenir de TikTok pourrait prendre un tournant décisif avec les promesses du nouveau président.

Technologie

En avril 2024, le Congrès américain a adopté une législation obligeant TikTok à trouver un nouvel acquéreur, ByteDance étant accusé d’activités d’espionnage. Les utilisateurs de l’submission aux États-Unis ont donc attendu avec impatience le week-end précédent la date limite du 19 janvier pour savoir si TikTok serait interdit dans le pays.

Bien que TikTok n’ait pas réussi à dénicher un repreneur avant cette échéance, l’application a temporairement suspendu ses activités… mais seulement pour quelques heures. le réseau social est désormais de retour en ligne, mais il n’est plus accessible sur l’App Store.

Retour de TikTok : Une Absence Persistante sur l’App Store

Apple a expliqué sa décision de retirer TikTok de son App store par un communiqué officiel. « Apple doit respecter les lois en vigueur dans les régions où elle opère. Selon la loi Protecting Americans from Foreign Adversary Controlled Applications act, les applications développées par ByteDance ltd., y compris TikTok et ses filiales comme CapCut et Lemon8, ne pourront plus être téléchargées ou mises à jour sur l’App Store pour les utilisateurs américains après le 19 janvier 2025 », précise la société.

Il est crucial de souligner que les utilisateurs américains ayant déjà installé TikTok peuvent toujours accéder au service. Cependant, ils ne recevront plus aucune mise à jour future de l’application. L’avenir du réseau social pourrait dépendre des décisions du nouveau président des États-Unis.

DÉCLARATION DE TIKTOK :

>

En collaboration avec nos partenaires techniques, nous travaillons activement à rétablir notre service. Nous remercions le président Trump pour avoir clarifié la situation et rassuré nos partenaires qu’ils ne subiront aucune sanction en continuant d’offrir TikTok aux plus de 170 millions d’utilisateurs…

Le successeur de Joe Biden sera investi comme président ce lundi 20 janvier et prévoit d’émettre un décret afin d’accorder un délai supplémentaire à TikTok pour trouver un acquéreur potentiel.Donald Trump propose même que les États-Unis détiennent une participation significative dans cette application.

« Je souhaite que les États-Unis possèdent une part importante dans une coentreprise avec cet outil numérique afin que nous puissions préserver son intégrité tout en lui permettant d’évoluer […]. Ainsi,notre pays détiendrait la moitié des parts dans une coentreprise établie entre nous et tout acheteur sélectionné »,a déclaré Donald Trump.

L’avenir immédiat de TikTok pourrait donc connaître des évolutions majeures très prochainement. Il convient également de noter qu’une rumeur circulait selon laquelle Elon Musk envisagerait d’acquérir des parts dans la plateforme,mais celle-ci a été rapidement démentie par un porte-parole officiel.

-

Général11 mois ago

Général11 mois agoX (anciennement Twitter) permet enfin de trier les réponses sur iPhone !

-

Business10 mois ago

Business10 mois agoComment lutter efficacement contre le financement du terrorisme au Nigeria : le point de vue du directeur de la NFIU

-

Technologie5 mois ago

Technologie5 mois agoTikTok revient en force aux États-Unis, mais pas sur l’App Store !

-

Général5 mois ago

Général5 mois agoAnker SOLIX dévoile la Solarbank 2 AC : la nouvelle ère du stockage d’énergie ultra-compatible !

-

Sport5 mois ago

Sport5 mois agoSaisissez les opportunités en or ce lundi 20 janvier 2025 !

-

Général5 mois ago

Général5 mois agoLa Gazelle de Val (405) : La Star Incontournable du Quinté d’Aujourd’hui !

-

Science et nature6 mois ago

Science et nature6 mois agoDes Projets Ambitieux qui Pourraient Redéfinir la Géopolitique

-

Général5 mois ago

Général5 mois agoUn câble diplomatique explosif sur Donald Trump plonge l’Allemagne dans la tourmente !